Social Engineering (Dansk)

Hvad er social engineering

Social engineering er det udtryk, der bruges til en bred vifte af ondsindede aktiviteter gennemført gennem menneskelige interaktioner. Det bruger psykologisk manipulation for at narre brugere til at lave sikkerhedsfejl eller give følsomme oplysninger væk.

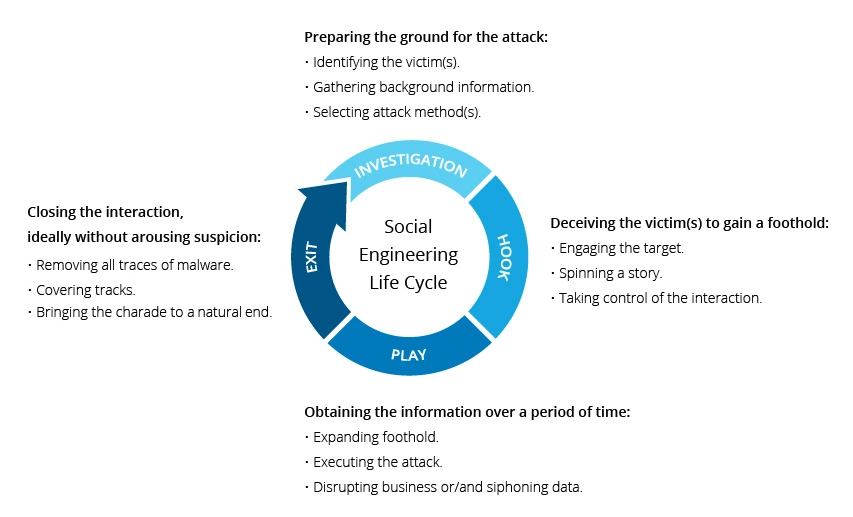

Socialtekniske angreb sker i et eller flere trin. En gerningsmand efterforsker først det tiltænkte offer for at indsamle den nødvendige baggrundsinformation, såsom potentielle indgangspunkter og svage sikkerhedsprotokoller, der er nødvendige for at fortsætte med angrebet. Derefter bevæger angriberen sig for at vinde ofrets tillid og give stimuli til efterfølgende handlinger, der bryder sikkerhedspraksis, såsom afsløring af følsomme oplysninger eller tildeling af adgang til kritiske ressourcer.

Social Engineering Attack Lifecycle

Hvad der gør social engineering specielt farlig, er at den er afhængig af menneskelige fejl snarere end sårbarheder i software og drift systemer. Fejl begået af legitime brugere er meget mindre forudsigelige, hvilket gør dem sværere at identificere og forhindre end malware-baseret indtrængen.

Sociale ingeniørangrebsteknikker

Sociale ingeniørangreb findes i mange forskellige former og kan udføres overalt, hvor menneskelig interaktion er involveret. Følgende er de fem mest almindelige former for digitale socialtekniske angreb.

Agn

Som navnet antyder, bruger agneangreb et falsk løfte til at vække offerets grådighed eller nysgerrighed. De lokker brugere i en fælde, der stjæler deres personlige oplysninger eller påfører deres systemer malware.

Den mest skjulte form for agn bruger fysiske medier til at sprede malware. For eksempel efterlader angribere agnet – typisk malware-inficerede flashdrev – i iøjnefaldende områder, hvor potentielle ofre er sikre på at se dem (f.eks. Badeværelser, elevatorer, en målrettet virksomheds parkeringsplads). Lokkemad har et autentisk udseende, såsom en etiket, der præsenterer det som virksomhedens lønningsliste.

Ofre henter agnet af nysgerrighed og indsætter det i en arbejds- eller hjemmecomputer, hvilket resulterer i automatisk malware installation på systemet.

Svindel med lokkemad behøver ikke nødvendigvis udføres i den fysiske verden. Online former for lokkemad består af lokkeannoncer, der fører til ondsindede websteder, eller som opfordrer brugerne til at downloade en malware-inficeret applikation.

Scareware

Scareware involverer ofre, der bliver bombarderet med falske alarmer og fiktive trusler. Brugere bliver bedraget til at tro, at deres system er inficeret med malware, hvilket beder dem om at installere software, der ikke har nogen reel fordel (undtagen for gerningsmanden) eller er selve malware. Scareware kaldes også bedragsoftware, slyngelsscannersoftware og fraudware.

Et almindeligt scareware-eksempel er de legitime udseende pop-up-bannere, der vises i din browser, mens du surfer på nettet og viser sådan en tekst som “Din computeren kan være inficeret med skadelige spywareprogrammer. ” Det tilbyder enten at installere værktøjet (ofte malware-inficeret) for dig eller vil lede dig til et ondsindet websted, hvor din computer bliver inficeret.

Scareware distribueres også via spam-e-mail, der uddeler falske advarsler, eller giver tilbud til brugere om at købe værdiløse / skadelige tjenester.

Pretexting

Her får en angriber information gennem en række kløgtigt udformede løgne. Svindlen initieres ofte af en gerningsmand, der foregiver at har brug for følsomme oplysninger fra et offer for at udføre en kritisk opgave.

Angriberen starter normalt med at skabe tillid til sit offer ved at efterligne kollegaer, politi, bank- og skattemyndigheder eller andre personer, der har ret – at kende autoritet. Pretexteren stiller spørgsmål, der tilsyneladende er nødvendige for at bekræfte offerets identitet, hvorigennem de indsamler vigtige personlige data.

Alle slags relevante oplysninger og optegnelser indsamles ved hjælp af denne fidus, såsom personnumre, personlige adresser og d telefonnumre, telefonoptegnelser, medarbejderferiedatoer, bankoptegnelser og endda sikkerhedsoplysninger relateret til et fysisk anlæg.

Phishing

Som en af de mest populære angrebstyper inden for social engineering er phishing svindel er e-mail- og sms-kampagner, der har til formål at skabe en følelse af haster, nysgerrighed eller frygt hos ofre. Derefter beder de dem om at afsløre følsomme oplysninger, klikke på links til ondsindede websteder eller åbne vedhæftede filer, der indeholder malware.

Et eksempel er en e-mail sendt til brugere af en onlinetjeneste, der advarer dem om en politikovertrædelse, der kræver øjeblikkelig handling fra deres side, såsom en påkrævet ændring af adgangskode. Det inkluderer et link til et illegitimt websted – næsten identisk med dets legitime version – der beder den intetanende bruger om at indtaste deres nuværende legitimationsoplysninger og nye adgangskode.Efter indsendelse af formularen sendes oplysningerne til angriberen.

I betragtning af at identiske eller næsten identiske meddelelser sendes til alle brugere i phishing-kampagner, er det meget nemmere at opdage og blokere dem for mailservere, der har adgang til platforme til deling af trusler.

Spear phishing

Dette er en mere målrettet version af phishing-fidus, hvorved en angriber vælger specifikke personer eller virksomheder. De skræddersyr derefter deres meddelelser baseret på egenskaber, jobpositioner og kontakter, der tilhører deres ofre for at gøre deres angreb mindre iøjnefaldende. Spyd phishing kræver meget mere indsats på gerningsmandens vegne og det kan tage uger og måneder at trække det ud. De er meget sværere at opdage og har bedre succesrate, hvis de gøres dygtigt.

Et scenespønsfishing-scenario kan involvere en angriber, der ved at efterligne en organisations IT-konsulent sender en e-mail til en eller flere medarbejdere. Det er formuleret og underskrevet nøjagtigt som konsulenten normalt gør og derved bedrager modtagere til at tro, at det er en autentisk besked. Meddelelsen beder modtagere om at ændre deres adgangskode og give dem et link, der omdirigerer dem til en ondsindet side, hvor angriberen nu fanger deres legitimationsoplysninger.

Se, hvordan Imperva Web Application Firewall kan hjælpe dig med angreb på social engineering.

Social engineering-forebyggelse

Sociale ingeniører manipulerer menneskelige følelser, såsom nysgerrighed eller frygt, for at udføre ordninger og tegne ofre i deres fælder. Vær derfor forsigtig, når du er foruroliget over en e-mail, tiltrukket af et tilbud, der vises på et websted, eller når du støder på vildfarne digitale medier, der lyver. At være opmærksom kan hjælpe dig med at beskytte dig mod de fleste socialtekniske angreb, der finder sted i den digitale verden.

Desuden kan følgende tip hjælpe med at forbedre din årvågenhed i forhold til socialtekniske hacks.

- Åbn ikke e-mails og vedhæftede filer fra mistænkelige kilder – Hvis du ikke kender den pågældende afsender, behøver du ikke besvare en e-mail. Selvom du kender dem og er mistænksom over deres besked, skal du krydstjekke og bekræfte nyhederne fra andre kilder, f.eks. Via telefon eller direkte fra en tjenesteudbyders websted. Husk, at e-mail-adresser er spoofed hele tiden; selv en e-mail, der angiveligt kommer fra en betroet kilde, kan faktisk være blevet initieret af en angriber.

- Brug multifaktorautentificering – En af de mest værdifulde oplysninger, som angribere søger, er brugeroplysninger. Brug af multifaktorautentificering hjælper med at sikre din kontos beskyttelse i tilfælde af systemkompromittering. Imperva Login Protect er en nem at implementere 2FA-løsning, der kan øge kontosikkerheden for dine applikationer.

- Vær forsigtig med fristende tilbud – Hvis et tilbud lyder for lokkende, skal du tænke dig om, før du accepterer det som en kendsgerning. Googling af emnet kan hjælpe dig med hurtigt at afgøre, om du har et legitimt tilbud eller en fælde at gøre.

- Hold din antivirus / antimalware-software opdateret – Sørg for, at automatiske opdateringer er engageret, eller gør det til en vane at downloade de seneste underskrifter første ting hver dag. Kontroller med jævne mellemrum for at sikre, at opdateringerne er anvendt, og scan dit system for mulige infektioner.