Social Engineering (Norsk)

Hva er sosial engineering

Social engineering er betegnelsen som brukes for et bredt spekter av ondsinnede aktiviteter oppnådd gjennom menneskelig interaksjon. Den bruker psykologisk manipulering for å lure brukere til å gjøre sikkerhetsfeil eller gi bort sensitiv informasjon.

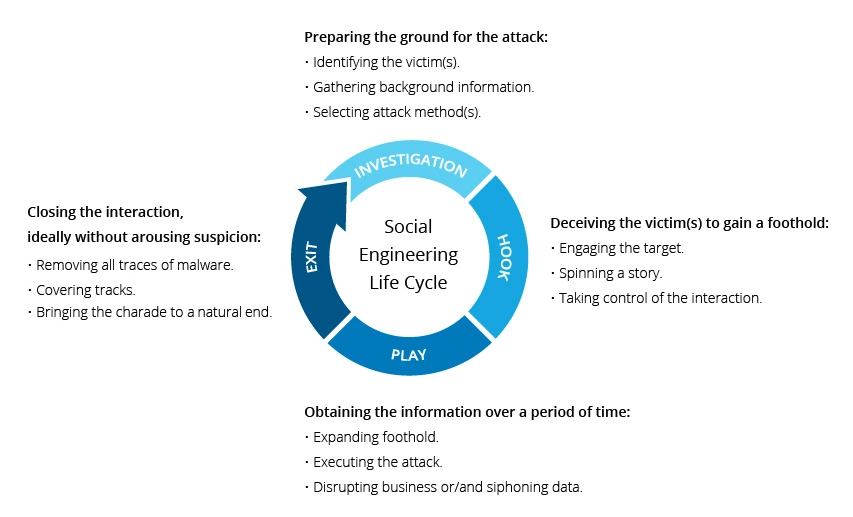

Sosialtekniske angrep skjer i ett eller flere trinn. En gjerningsmann etterforsker først det tiltenkte offeret for å samle nødvendig bakgrunnsinformasjon, som potensielle inngangspunkter og svake sikkerhetsprotokoller, som er nødvendige for å fortsette angrepet. Deretter beveger angriperen seg for å få offerets tillit og gi stimuli for påfølgende handlinger som bryter sikkerhetspraksis, som å avsløre sensitiv informasjon eller gi tilgang til kritiske ressurser.

Social Engineering Attack Lifecycle

Det som gjør sosialteknikk spesielt farlig, er at den er avhengig av menneskelige feil, snarere enn sårbarheter i programvare og drift systemer. Feil gjort av legitime brukere er mye mindre forutsigbare, noe som gjør dem vanskeligere å identifisere og hindre enn et skadelig programvarebasert inntrenging.

Sosialteknisk angrepsteknikk

Sosialteknisk angrep kommer i mange forskjellige former. og kan utføres hvor som helst hvor menneskelig interaksjon er involvert. Følgende er de fem vanligste formene for digitale sosialtekniske angrep.

Agnete

Som navnet tilsier, bruker agnangrep et falskt løfte for å pirre offerets grådighet eller nysgjerrighet. De lokker brukere i en felle som stjeler deres personlige informasjon eller påfører systemene deres malware.

Den mest skjulte formen for agn bruker fysiske medier for å spre skadelig programvare. For eksempel forlater angripere agnet – vanligvis malware-infiserte flash-stasjoner – i iøynefallende områder der potensielle ofre er sikre på å se dem (f.eks. Bad, heiser, parkeringsplassen til et målrettet selskap). Agnet har et autentisk utseende, for eksempel en etikett som presenterer det som selskapets lønnsliste.

Ofre henter agnet av nysgjerrighet og setter det inn i en arbeids- eller hjemmecomputer, noe som resulterer i automatisk skadelig programvare. installasjon på systemet.

Baitsvindel trenger ikke nødvendigvis utføres i den fysiske verden. Online former for agn består av fristende annonser som fører til ondsinnede nettsteder eller som oppfordrer brukerne til å laste ned et skadelig programvareinfisert program.

Scareware

Scareware innebærer at ofre blir bombardert med falske alarmer og fiktive trusler. Brukere blir lurt til å tro at systemet deres er infisert med skadelig programvare, og ber dem om å installere programvare som ikke har noen reell fordel (annet enn for gjerningsmannen) eller som er skadelig programvare. Scareware blir også referert til som bedrageriprogramvare, useriøs skannerprogramvare og svindel.

Et vanlig eksempler på skremmearbeid er de legitime utseende popup-bannerne som vises i nettleseren din mens du surfer på nettet, og viser slik tekst som «Your datamaskinen kan være infisert med skadelige spyware-programmer. ” Enten tilbyr den å installere verktøyet (ofte malwareinfisert) for deg, eller det vil lede deg til et ondsinnet nettsted der datamaskinen din blir smittet.

Scareware distribueres også via spam-e-post som gir falske advarsler, eller gir tilbud for brukere om å kjøpe verdiløse / skadelige tjenester.

Teksting

Her får en angriper informasjon gjennom en serie med smart utformede løgner. Svindelen initieres ofte av en gjerningsmann som later til å trenger sensitiv informasjon fra et offer for å utføre en kritisk oppgave.

Angriperen starter vanligvis med å etablere tillit til sitt offer ved å utgi seg for medarbeidere, politi, bank- og skattemyndigheter eller andre personer som har rett – å kjenne autoritet. Pretexteren stiller spørsmål som tilsynelatende er nødvendige for å bekrefte offerets identitet, gjennom hvilken de samler viktige personlige data.

All slags relevant informasjon og poster samles inn ved hjelp av denne svindelen, for eksempel personnummer, personlige adresser og d telefonnumre, telefonregistreringer, feriedatoer for ansatte, bankopptegnelser og til og med sikkerhetsinformasjon knyttet til et fysisk anlegg.

Phishing

Som en av de mest populære angrepstypene for sosialteknikk, phishing svindel er e-post- og tekstmeldingskampanjer som tar sikte på å skape en følelse av haster, nysgjerrighet eller frykt hos ofrene. Det ber dem da til å avsløre sensitiv informasjon, klikke på lenker til ondsinnede nettsteder eller åpne vedlegg som inneholder skadelig programvare.

Et eksempel er en e-post sendt til brukere av en online tjeneste som varsler dem om brudd på retningslinjene som krever umiddelbar handling fra deres side, for eksempel et nødvendig passordendring. Den inkluderer en lenke til et illegitimt nettsted – nesten identisk i utseende til den legitime versjonen – som ber den intetanende brukeren om å oppgi sin nåværende legitimasjon og nye passord.Ved innsending av skjema blir informasjonen sendt til angriperen.

Gitt at identiske, eller nesten identiske, meldinger blir sendt til alle brukere i phishing-kampanjer, er det mye enklere å oppdage og blokkere dem for e-postservere som har tilgang til plattformer for deling av trusler.

Spear phishing

Dette er en mer målrettet versjon av phishing-svindelen der en angriper velger bestemte individer eller bedrifter. De skreddersyr deretter meldingene sine basert på egenskaper, stillinger og kontakter som tilhører ofrene for å gjøre angrepet mindre iøynefallende. Spydfishing krever mye mer innsats på gjerningsmannens vegne, og det kan ta uker og måneder å trekke ut. De er mye vanskeligere å oppdage og har bedre suksessrater hvis de gjøres på en dyktig måte.

Et scenario med spydfisking kan involvere en angriper som ved å etterligne organisasjonens IT-konsulent sender en e-post til en eller flere ansatte. Den er formulert og signert nøyaktig slik konsulenten normalt gjør, og lurer dermed mottakerne til å tro at det er en autentisk melding. Meldingen ber mottakerne om å endre passordet sitt og gir dem en lenke som omdirigerer dem til en ondsinnet side der angriperen nå fanger legitimasjonen.

Se hvordan Imperva Web Application Firewall kan hjelpe deg med sosialtekniske angrep.

Forebygging av sosialteknikk

Sosiale ingeniører manipulerer menneskelige følelser, som nysgjerrighet eller frykt, for å gjennomføre ordninger og tegne ofre i deres feller. Vær derfor forsiktig når du føler deg bekymret av en e-post, tiltrukket av et tilbud som vises på et nettsted, eller når du støter på bortkomne digitale medier som lyver. Å være våken kan hjelpe deg med å beskytte deg mot de fleste sosialtekniske angrep som finner sted i den digitale verden.

Dessuten kan følgende tips bidra til å forbedre årvåkenheten din i forhold til sosialtekniske hacks.

- Ikke åpne e-post og vedlegg fra mistenkelige kilder – Hvis du ikke kjenner avsenderen det gjelder, trenger du ikke svare på en e-post. Selv om du kjenner dem og er mistenksom overfor meldingen deres, kryssjekk og bekreft nyhetene fra andre kilder, for eksempel via telefon eller direkte fra nettstedet til en tjenesteleverandør. Husk at e-postadressene blir spoofet hele tiden; selv en e-post som angivelig kommer fra en pålitelig kilde, kan faktisk ha blitt initiert av en angriper.

- Bruk multifaktorautentisering – En av de mest verdifulle informasjonene angriperne søker er brukerlegitimasjon. Bruk av multifaktorautentisering bidrar til å sikre kontoen din beskyttelse i tilfelle systemkompromiss. Imperva Login Protect er en enkel å distribuere 2FA-løsning som kan øke kontosikkerheten for applikasjonene dine.

- Vær forsiktig med fristende tilbud – Hvis et tilbud høres for fristende ut, tenk deg om før du godtar det som et faktum. Googling av emnet kan hjelpe deg med raskt å avgjøre om du har å gjøre med et legitimt tilbud eller en felle.

- Hold antivirus- / antimalware-programvaren oppdatert – Sørg for at automatiske oppdateringer er engasjert, eller gjør det til en vane å laste ned de siste signaturene første hver dag. Sjekk med jevne mellomrom for å være sikker på at oppdateringene er brukt, og skann systemet ditt for mulige infeksjoner.