Ingénierie sociale

Quest-ce que lingénierie sociale

Lingénierie sociale est le terme utilisé pour un large éventail dactivités malveillantes accomplies par des interactions humaines. Il utilise la manipulation psychologique pour inciter les utilisateurs à commettre des erreurs de sécurité ou à divulguer des informations sensibles.

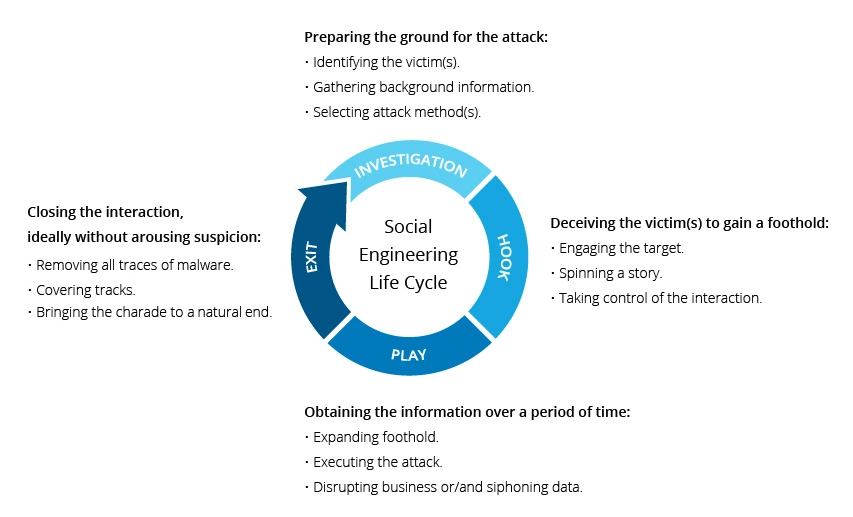

Les attaques dingénierie sociale se produisent en une ou plusieurs étapes. Un agresseur enquête dabord sur la victime prévue pour recueillir les informations de base nécessaires, telles que les points dentrée potentiels et la faiblesse des protocoles de sécurité, nécessaires pour poursuivre lattaque. Ensuite, lattaquant tente de gagner la confiance de la victime et de stimuler les actions ultérieures qui enfreignent les pratiques de sécurité, telles que la révélation dinformations sensibles ou loctroi dun accès à des ressources critiques.

Cycle de vie des attaques dingénierie sociale

Ce qui rend lingénierie sociale particulièrement dangereuse, cest quelle repose sur lerreur humaine, plutôt que sur des vulnérabilités dans les logiciels et le fonctionnement systèmes. Les erreurs commises par des utilisateurs légitimes sont beaucoup moins prévisibles, ce qui les rend plus difficiles à identifier et à contrecarrer quune intrusion basée sur un logiciel malveillant.

Techniques dattaque dingénierie sociale

Les attaques dingénierie sociale se présentent sous de nombreuses formes différentes et peut être effectuée partout où une interaction humaine est impliquée. Voici les cinq formes les plus courantes d’agression par ingénierie sociale numérique.

Appâtage

Comme son nom l’indique, les attaques d’appât utilisent une fausse promesse pour piquer la cupidité ou la curiosité d’une victime. Ils attirent les utilisateurs dans un piège qui vole leurs informations personnelles ou inflige à leurs systèmes des logiciels malveillants.

La forme la plus vilipendée d’appât utilise des supports physiques pour disperser les logiciels malveillants. Par exemple, les attaquants laissent lappât – généralement des lecteurs flash infectés par des logiciels malveillants – dans des zones bien visibles où les victimes potentielles sont sûres de les voir (par exemple, les salles de bains, les ascenseurs, le parking dune entreprise ciblée). Lappât a un aspect authentique, comme une étiquette le présentant comme la liste de paie de lentreprise.

Les victimes ramassent lappât par curiosité et linsèrent dans un ordinateur de travail ou à domicile, ce qui entraîne un malware automatique installation sur le système.

Les escroqueries par appât ne doivent pas nécessairement être effectuées dans le monde physique. Les formes dappâtage en ligne consistent en des publicités attrayantes qui mènent à des sites malveillants ou qui encouragent les utilisateurs à télécharger une application infectée par des logiciels malveillants.

Scareware

Scareware implique que les victimes soient bombardées de fausses alarmes et fictives des menaces. Les utilisateurs sont trompés en pensant que leur système est infecté par des logiciels malveillants, les incitant à installer des logiciels qui nont aucun avantage réel (autre que pour lauteur) ou qui sont eux-mêmes des logiciels malveillants. Les scarewares sont également appelés logiciels de tromperie, logiciels de scannage non autorisés et logiciels frauduleux.

Un exemple de scareware courant est les bannières contextuelles dapparence légitime qui apparaissent dans votre navigateur lorsque vous surfez sur le Web, affichant un texte tel que «Votre lordinateur peut être infecté par des logiciels espions nuisibles. » Il propose soit dinstaller loutil (souvent infecté par des logiciels malveillants) pour vous, soit vous dirigera vers un site malveillant où votre ordinateur est infecté.

Le scareware est également distribué par e-mail de spam qui diffuse de faux avertissements, ou propose aux utilisateurs dacheter des services sans valeur / nuisibles.

Prétexte

Ici, un attaquant obtient des informations par le biais dune série de mensonges intelligemment conçus. Larnaque est souvent initiée par un auteur prétendant ont besoin dinformations sensibles de la part dune victime afin daccomplir une tâche critique.

Lattaquant commence généralement par établir la confiance avec sa victime en se faisant passer pour des collègues, des policiers, des agents bancaires et fiscaux, ou dautres personnes qui ont le droit -à-connaître lautorité. Le prétexteur pose des questions qui sont ostensiblement nécessaires pour confirmer lidentité de la victime, par le biais desquelles il collecte des données personnelles importantes.

Toutes sortes dinformations et denregistrements pertinents sont collectés à laide de cette arnaque, comme numéros de sécurité sociale, adresses personnelles et d numéros de téléphone, enregistrements téléphoniques, dates de vacances du personnel, relevés bancaires et même des informations de sécurité liées à une installation physique.

Phishing

En tant que lun des types dattaque dingénierie sociale les plus populaires, le phishing les escroqueries sont des campagnes par e-mail et SMS visant à créer un sentiment durgence, de curiosité ou de peur chez les victimes. Il les incite ensuite à révéler des informations sensibles, à cliquer sur des liens vers des sites Web malveillants ou à ouvrir des pièces jointes contenant des logiciels malveillants.

Un exemple est un e-mail envoyé aux utilisateurs dun service en ligne qui les alerte dune violation de politique exigeant une action immédiate de leur part, comme un changement de mot de passe requis. Il comprend un lien vers un site Web illégitime – presque identique en apparence à sa version légitime – invitant lutilisateur sans méfiance à saisir ses informations didentification actuelles et son nouveau mot de passe.Lors de la soumission du formulaire, les informations sont envoyées à lattaquant.

Étant donné que des messages identiques ou presque identiques sont envoyés à tous les utilisateurs des campagnes de phishing, les détecter et les bloquer sont beaucoup plus faciles pour les serveurs de messagerie ayant accès à plates-formes de partage de menaces.

Spear phishing

Il sagit dune version plus ciblée de larnaque par hameçonnage dans laquelle un attaquant choisit des individus ou des entreprises spécifiques. Ils adaptent ensuite leurs messages en fonction des caractéristiques, des postes de travail et des contacts appartenant à leurs victimes pour rendre leur attaque moins visible. Le harponnage nécessite beaucoup plus defforts de la part de lauteur et peut prendre des semaines et des mois à se réaliser. Ils sont beaucoup plus difficiles à détecter et ont de meilleurs taux de réussite s’ils sont exécutés avec compétence.

Un scénario de spear phishing peut impliquer un attaquant qui, en se faisant passer pour le consultant informatique d’une organisation, envoie un e-mail à un ou plusieurs employés. Il est rédigé et signé exactement comme le fait normalement le consultant, trompant ainsi les destinataires en leur faisant croire qu’il s’agit d’un message authentique. Le message invite les destinataires à modifier leur mot de passe et leur fournit un lien qui les redirige vers une page malveillante sur laquelle lattaquant capture désormais ses informations didentification.

Découvrez comment Imperva Web Le pare-feu dapplication peut vous aider avec les attaques dingénierie sociale.

Prévention de lingénierie sociale

Les ingénieurs sociaux manipulent les sentiments humains, tels que la curiosité ou la peur, pour exécuter des stratagèmes et attirer des victimes dans leurs pièges. Par conséquent, méfiez-vous lorsque vous vous sentez alarmé par un e-mail, attiré par une offre affichée sur un site Web ou lorsque vous tombez sur des médias numériques errants qui traînent. Être alerte peut vous aider à vous protéger contre la plupart des attaques dingénierie sociale qui ont lieu dans le domaine numérique.

De plus, les conseils suivants peuvent vous aider à améliorer votre vigilance en ce qui concerne les hacks dingénierie sociale.

- Nouvrez pas les e-mails et les pièces jointes provenant de sources suspectes: si vous ne connaissez pas lexpéditeur en question, vous navez pas besoin de répondre à un e-mail. Même si vous les connaissez et que vous vous méfiez de leur message, vérifiez et confirmez l’actualité provenant d’autres sources, par exemple par téléphone ou directement sur le site d’un fournisseur de services. Noubliez pas que les adresses e-mail sont constamment usurpées; même un e-mail censé provenir dune source fiable peut avoir été en fait initié par un attaquant.

- Utilisez lauthentification multifactorielle – Lune des informations les plus précieuses que recherchent les attaquants sont les informations didentification de lutilisateur. L’authentification multifactorielle permet d’assurer la protection de votre compte en cas de compromission du système. Imperva Login Protect est une solution 2FA facile à déployer qui peut augmenter la sécurité des comptes pour vos applications.

- Méfiez-vous des offres alléchantes – Si une offre semble trop alléchante, réfléchissez-y à deux fois avant de laccepter comme un fait. Googler le sujet peut vous aider à déterminer rapidement si vous avez affaire à une offre légitime ou à un piège.

- Gardez votre logiciel antivirus / anti-programme malveillant à jour – Assurez-vous que les mises à jour automatiques sont engagées ou prenez lhabitude de télécharger les dernières signatures chaque jour. Vérifiez régulièrement que les mises à jour ont été appliquées et analysez votre système pour déventuelles infections.