Sosiaalinen suunnittelu

Mikä on sosiaalinen suunnittelu

Sosiaalinen suunnittelu on termi, jota käytetään monenlaiseen haitalliseen toimintaan, joka toteutetaan ihmisten vuorovaikutuksessa. Se käyttää psykologista manipulaatiota huijaamaan käyttäjät tekemään turvallisuusvirheitä tai luovuttamaan arkaluontoisia tietoja.

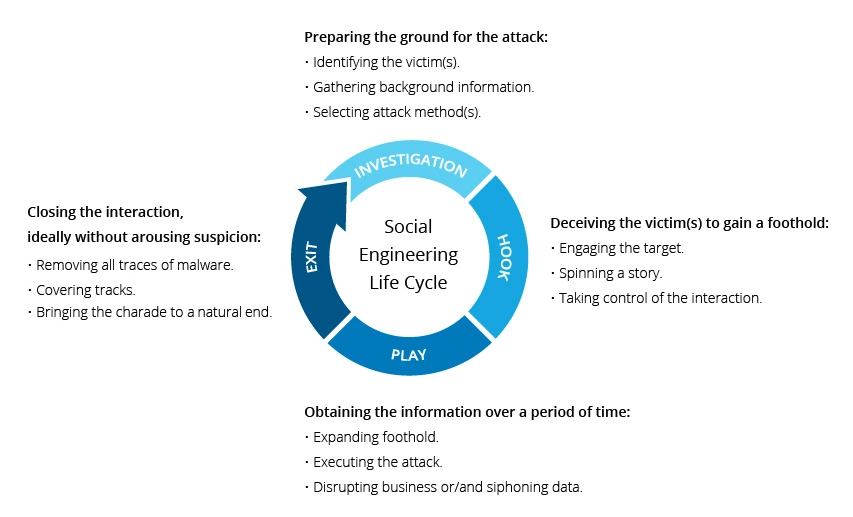

Sosiaalisen suunnittelun hyökkäykset tapahtuvat yhdessä tai useammassa vaiheessa. Tekijä tutkii ensin aiotun uhrin kerätäkseen tarvittavat taustatiedot, kuten mahdolliset maahantulopisteet ja heikot turvallisuusprotokollat, joita tarvitaan hyökkäyksen jatkamiseen. Sitten hyökkääjä siirtyy saamaan uhrin luottamus ja tarjoamaan ärsykkeitä myöhemmille toimille, jotka rikkovat tietoturvakäytäntöjä, kuten arkaluonteisten tietojen paljastaminen tai pääsyn myöntäminen kriittisiin resursseihin.

Sosiaalisen tekniikan hyökkäyksen elinkaari

Sosiaalisen suunnittelun tekee erityisen vaaralliseksi se, että se perustuu inhimillisiin virheisiin eikä ohjelmistojen ja käyttöjärjestelmän heikkouksiin järjestelmät. Laillisten käyttäjien tekemät virheet ovat paljon vähemmän ennakoitavissa, joten niiden tunnistaminen ja estäminen on vaikeampi kuin haittaohjelmiin perustuva tunkeutuminen.

Sosiaalisen suunnittelun hyökkäystekniikat

Sosiaalisen suunnittelun hyökkäyksiä on monenlaisia ja se voidaan suorittaa missä tahansa ihmisten vuorovaikutuksessa. Seuraavassa on viisi yleisintä digitaalisen sosiaalisen suunnittelun pahoinpitelyn muotoa.

Syöttäminen

Kuten nimestäkin käy ilmi, syöttihyökkäykset käyttävät väärää lupaa houkutella uhrin ahneutta tai uteliaisuutta. He houkuttelevat käyttäjät ansaan, joka varastaa heidän henkilökohtaiset tietonsa tai vahingoittaa järjestelmäänsä haittaohjelmilla.

Kaikkein halvemmalla syötillä haihtuu fyysisen median avulla. Esimerkiksi hyökkääjät jättävät syötin – tyypillisesti haittaohjelmien tartuttamat flash-asemat – näkyville alueille, joilla mahdolliset uhrit näkevät varmasti heidät (esim. Kylpyhuoneet, hissit, kohteena olevan yrityksen pysäköintialue). Syötti on aito ulkoasu, kuten etiketti, joka esittää sen yrityksen palkkaluettelona.

Uhrit ottavat syötin uteliaisuudesta ja asettavat sen työ- tai kotitietokoneeseen, mikä johtaa automaattiseen haittaohjelmaan asennus järjestelmään.

Syöttihuijauksia ei välttämättä tarvitse suorittaa fyysisessä maailmassa. Online-syötinsyöttömuodot koostuvat houkuttelevista mainoksista, jotka johtavat haitallisiin sivustoihin tai kannustavat käyttäjiä lataamaan haittaohjelmien tartuttaman sovelluksen.

Pelotteluohjelmat

Pelotteluohjelmat sisältävät uhrien pommituksia vääriä hälytyksiä ja kuvitteellisia uhkia. Käyttäjiä harhautetaan ajattelemaan, että heidän järjestelmässään on haittaohjelmia, mikä kehottaa heitä asentamaan ohjelmiston, jolla ei ole todellista hyötyä (paitsi tekijälle) tai joka on itse haittaohjelma. Scareware-ohjelmia kutsutaan myös petosohjelmiksi, rogue-skanneriohjelmistoiksi ja petosohjelmiksi.

Yleinen scareware-esimerkki on laillisen näköiset ponnahdusikkunat, jotka näkyvät selaimessasi surffatessasi verkossa ja näyttämällä tällaista tekstiä kuten ”Your tietokone voi olla haitallisten vakoiluohjelmien tartuttama. ” Se joko tarjoaa työkalun (usein haittaohjelmatartunnan) asentamisen puolestasi tai ohjaa sinut haitalliselle sivustolle, jossa tietokoneesi tarttuu.

Pelotteluohjelmia jaetaan myös roskapostisähköpostina, joka välittää väärät varoitukset, tai tekee käyttäjille tarjouksia arvottomien / haitallisten palveluiden ostamisesta.

Ennakkotekniikka

Tällöin hyökkääjä hankkii tietoja taitavasti muotoiltujen valheiden kautta. Huijauksen aloittaa usein tekijä, joka teeskentelee tarvitsevat arkaluontoisia tietoja uhrilta kriittisen tehtävän suorittamiseksi.

Hyökkääjä aloittaa yleensä luomalla luottamuksen uhriinsa esiintymällä työtovereina, poliiseina, pankki- ja veroviranomaisina tai muina henkilöinä, joilla on oikeus – tietää viranomainen. Esittelijä esittää kysymyksiä, joita väitetysti vaaditaan uhrin henkilöllisyyden vahvistamiseksi ja joiden kautta he keräävät tärkeitä henkilötietoja.

Tämän huijauksen avulla kerätään kaikenlaista asiaankuuluvaa tietoa ja tietoja, kuten sosiaaliturvatunnukset, henkilökohtaiset osoitteet ja d puhelinnumerot, puhelinnumerot, henkilöstön lomapäivät, pankkitiedot ja jopa fyysiseen laitokseen liittyvät turvallisuustiedot.

Tietojenkalastelu

Yhtenä suosituimmista sosiaalisen suunnittelun hyökkäystyypeistä phishing huijaukset ovat sähköposti- ja tekstiviestikampanjoita, joiden tarkoituksena on luoda kiireellisyyden, uteliaisuuden tai pelon tunne uhreista. Sitten se kannustaa heitä paljastamaan arkaluontoisia tietoja, napsauttamaan haittaohjelmiin johtavia linkkejä tai avaamaan haittaohjelmia sisältäviä liitteitä.

Esimerkki on online-palvelun käyttäjille lähetetty sähköposti, joka ilmoittaa heille käytäntöjen rikkomisesta, joka edellyttää välittömät toimet heidän puolestaan, kuten vaadittu salasanan vaihto. Se sisältää linkin laittomaan verkkosivustoon – ulkonäöltään lähes identtinen sen laillisen version kanssa – joka kehottaa epäilemättä käyttäjää syöttämään nykyiset kirjautumistietonsa ja uuden salasanansa.Lomakkeen lähettämisen jälkeen tiedot lähetetään hyökkääjälle.

Ottaen huomioon, että samanlaisia tai lähes identtisiä viestejä lähetetään kaikille käyttäjille verkkourkintakampanjoissa, niiden havaitseminen ja estäminen on paljon helpompaa sähköpostipalvelimille, joilla on pääsy uhkien jakamisalustat.

Spear-tietojenkalastelu

Tämä on kohdennettu versio huijaushuijauksesta, jossa hyökkääjä valitsee tietyt henkilöt tai yritykset. Sitten he räätälöivät viestinsä uhrien ominaisuuksien, työpaikkojen ja kontaktien perusteella, jotta heidän hyökkäyksensä olisi vähemmän näkyvää. Keihäs phishing vaatii paljon enemmän vaivaa tekijän puolesta, ja se voi kestää viikkoja ja kuukausia. Heitä on paljon vaikeampi havaita, ja heidän menestymisprosenttinsa ovat parempia, jos ne tehdään taitavasti.

Keihään phishing-skenaariossa voi olla hyökkääjä, joka esiintyessään organisaation IT-konsulttina lähettää sähköpostia yhdelle tai useammalle työntekijälle. Se on muotoiltu ja allekirjoitettu täsmälleen samalla tavalla kuin konsultti tavalliseen tapaan, harhauttamalla vastaanottajia luulemaan sen olevan aito viesti. Viesti kehottaa vastaanottajia vaihtamaan salasanansa ja tarjoaa heille linkin, joka ohjaa heidät haitalliselle sivulle, johon hyökkääjä nyt tallentaa heidän kirjautumistietonsa.

Katso, miten Imperva Web Sovelluksen palomuuri voi auttaa sinua sosiaalisen suunnittelun hyökkäyksissä.

Sosiaalisen suunnittelun ennaltaehkäisy

Sosiaaliset insinöörit manipuloivat ihmisten tunteita, kuten uteliaisuutta tai pelkoa, toteuttamaan suunnitelmia ja houkuttelemaan uhreja. heidän ansaansa. Siksi ole varovainen aina, kun tunnet olevasi huolestunut sähköpostista, houkutellut verkkosivustolla näkyvää tarjousta tai kun törmäät harhaanjohtavaan digitaaliseen mediaan. Varovaisuus voi auttaa sinua suojautumaan useimmilta digitaalisessa maailmassa tapahtuvilta sosiaalisen suunnittelun hyökkäyksiltä.

Lisäksi seuraavat vinkit voivat auttaa parantamaan valppauttasi sosiaalisen suunnittelun hakkereiden suhteen.

- Älä avaa sähköposteja ja liitteitä epäilyttävistä lähteistä – Jos et tunne kyseistä lähettäjää, sinun ei tarvitse vastata sähköpostiin. Vaikka tunnet heidät ja epäilet heidän viestiään, tarkista ja vahvista uutiset muista lähteistä, kuten puhelimitse tai suoraan palveluntarjoajan sivustolta. Muista, että sähköpostiosoitteita huijataan koko ajan. jopa sähköpostin, jonka oletetaan olevan peräisin luotetusta lähteestä, hyökkääjä on voinut aloittaa.

- Käytä monitekijän todennusta – Yksi arvokkaimmista tiedoista, joita hyökkääjät etsivät, ovat käyttäjän tunnistetiedot. Usean tekijän todennuksen avulla voidaan varmistaa tilisi suojaus järjestelmän vaarantuessa. Imperva Login Protect on helppokäyttöinen 2FA-ratkaisu, joka voi lisätä tilisi suojausta sovelluksillesi.

- Varo houkuttelevia tarjouksia – Jos tarjous kuulostaa liian houkuttelevalta, mieti kahdesti ennen kuin hyväksyt sen tosiasiana. Googlen käyttämä aihe voi auttaa sinua nopeasti selvittämään, oletko tekemisissä laillisen tarjouksen vai ansan kanssa.

- Pidä virustentorjunta- / haittaohjelmien torjuntaohjelmisto päivitettynä – Varmista, että automaattiset päivitykset ovat käytössä, tai tee siitä tapana ladata viimeisimmät allekirjoitukset ensimmäinen asia joka päivä. Tarkista säännöllisesti, että päivitykset on otettu käyttöön, ja tarkista järjestelmä mahdollisten infektioiden varalta.