Så här konfigurerar du en policy för domänlösenord

I den här artikeln lär du dig hur du konfigurerar lösenordsprincipen för Active Directory-domänen.

Du kommer också att lära dig:

- Vad är standardpolicy för domänlösenord

- Förstå lösenordspolicyinställningar

- Lösenordspolicy bäst praxis

- Ändra domänlösenordspolicyn

Vad är standardpolicy för lösenordsdomän?

Som standard är Active Directory konfigurerad med en standarddomän lösenordspolicy. Denna policy definierar lösenordskraven för Active Directory-användarkonton som lösenordslängd, ålder och så vidare.

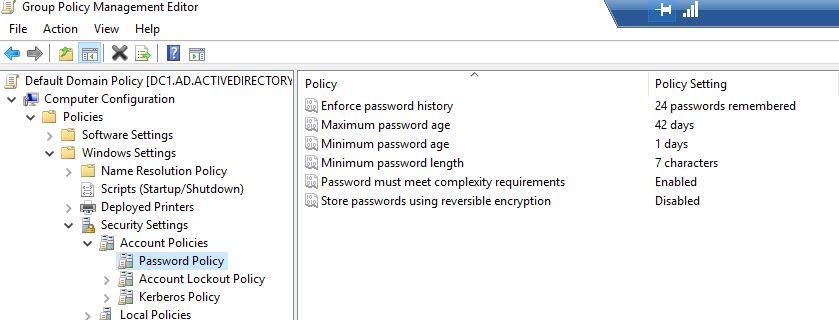

Denna lösenordspolicy är konfigurerad av grupppolicy och länkad till domänens rot. För att se lösenordspolicyn, följ dessa steg:

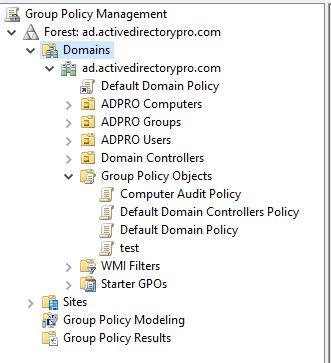

1. Öppna grupppolicyhanteringskonsolen

2. Expandera domäner, din domän, gruppera sedan gruppobjekt

3. Högerklicka på standarddomänpolicyn och klicka på redigera

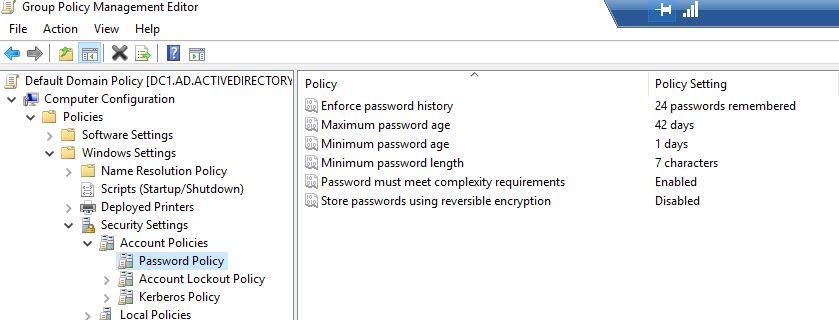

4. Navigera nu till Computer Configuration \ Policies \ Windows Settings \ Security Settings \ Account Policies \ Password Policy

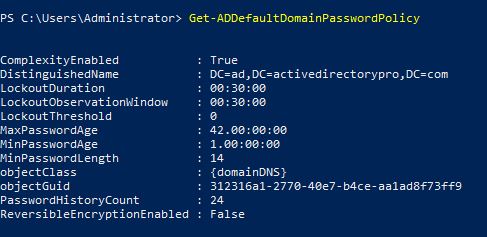

Du kan också se standardlösenordspolicy med Powershell med detta kommando.

Get-ADDefaultDomainPasswordPolicy

Viktigt: Standardlösenordspolicyn tillämpas på alla datorer i domänen. Om du vill tillämpa olika lösenordspolicyer för en grupp användare är det bäst att använda finkornig lösenordspolicy. Skapa inte en ny GPO och länka den till en OU, detta rekommenderas inte.

Rekommenderat verktyg: Active Directory Cleanup Tool

Hitta inaktiva användare och datorer, håll AD säkert och rent.

Ladda ner din kopia av Active Directory Cleanup Tool

Förstå lösenordsinställningar

Nu när du vet hur du ser domänens standardlösenordspolicy kan se ut vid inställningarna.

Tillämpa lösenordshistorik:

Den här inställningen definierar hur många unika lösenord som ska användas innan ett gammalt lösenord kan återanvändas. Till exempel om mitt nuvarande lösenord är ”Th334goore0!” då kan jag inte återanvända det lösenordet förrän jag har bytt lösenord 24 gånger (eller vilket nummer som policyn är inställd på). Den här inställningen är användbar så att användarna inte fortsätter att återanvända samma lösenord. Standardinställningen är 24

Högsta lösenordsålder:

Den här inställningen definierar hur länge i dagar ett lösenord kan användas innan det behöver ändras. Standardinställningen är 42 dagar

Lägsta lösenord ålder

Den här inställningen avgör hur länge ett lösenord måste användas innan det kan ändras. Standardinställningen är 1 dag

Minsta lösenordslängd

Denna inställning avgör hur många tecken ett lösenord måste ha. Standard är 7. Detta betyder att mitt lösenord måste innehålla minst 7 tecken.

Lösenordet måste uppfylla komplexitetskrav

Om aktiverade lösenord måste uppfylla dessa krav :

- Innehåller inte användarens kontonamn eller delar av användarens fullständiga namn som överstiger två på varandra följande tecken

- Var minst sex tecken långa

- Conta i tecken från tre av följande fyra kategorier:

- Engelska versaler (A till Z)

- Engelska små bokstäver (a till z)

- Bas 10 siffror ( 0 till 9)

- Icke-alfabetiska tecken (till exempel!, $, #,%)

Detta aktiveras av standard

Lagra lösenord med reversibel kryptering

Denna inställning avgör om operativsystemen lagrar lösenord med reversibel kryptering. Detta är i huvudsak detsamma som att lagra plantaste versioner av lösenord. Denna policy ska ALDRIG vara inställd på aktiverad såvida du inte har några mycket specifika applikationskrav.

Bästa praxis för lösenordspolicy

Det finns olika åsikter om detta så jag ska referera till två källor. Din organisations lösenordspolicy kan också drivas av efterlevnad / regleringskrav som PCI / SOX / CJIS och så vidare.

Microsofts rekommenderade lösenordsinställningar

Dessa inställningar är från Microsofts Security Compiance Toolkit. Denna verktygslåda ger rekommenderade GPO-inställningar från Microsoft.

- Tillämpa lösenordshistorik: 24

- Maximal lösenordsålder: inte inställd

- Lägsta lösenordsålder: inte inställd

- Lägsta lösenord längd: 14

- Lösenordet måste uppfylla komplexiteten: Aktiverat

- Lagra lösenord med reversibel kryptering: Inaktiverad

OBS: Microsoft har tappat lösenordets utgångspolicyer från och med 1903: s säkerhetsbaslinje. Du kan läsa mer om detta här

Jag tycker att detta är ett bra beslut men vissa organisationer kommer fortfarande att behöva följa specifika guider (som PCI, SOX, CJIS). Förhoppningsvis kommer de att uppdateras snart.

Lösenordsinställningar för CIS-riktmärke

Dessa inställningar kommer från CIS-riktmärken.Centret för internetsäkerhet är en ideell organisation som utvecklar riktlinjer och riktmärken för säkerhet.

- Tillämpa lösenordshistorik: 24

- Högsta lösenordsålder: 60 eller färre dagar

- Lägsta ålder för lösenord: 1 eller mer

- Minsta lösenordslängd: 14

- Lösenord måste uppfylla komplexitet: Aktiverat

- Lagra lösenord med reversibel kryptering: Inaktiverad

Ändra standarddomänlösenordspolicy

För att ändra lösenordspolicyn måste du ändra standarddomänpolicyn.

1. Öppna grupppolicyhanteringskonsolen

2. Expandera domäner, din domän, gruppera sedan gruppobjekt

3. Högerklicka på standarddomänpolicyn och klicka på redigera

4. Navigera nu till Computer Configuration \ Policies \ Windows Settings \ Security Settings \ Account Policies \ Password Policy

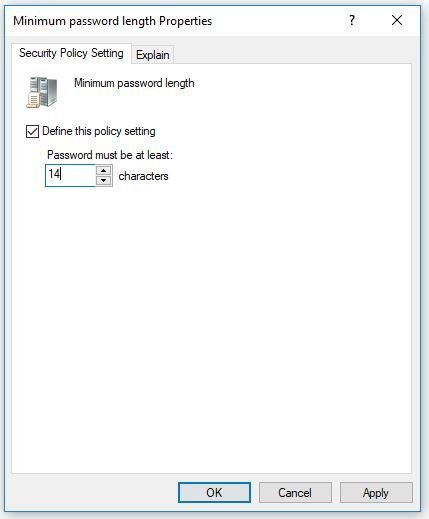

5. Dubbelklicka nu på en av inställningarna för att redigera. Till exempel kommer jag att dubbla chick på minsta lösenordslängd.

Jag kommer att ändra den här inställningen från 7 till 14 tecken och klicka sedan på Apply.

Dubbelklicka på någon annan lösenordsinställning för att ändra.

Jag hoppas att du gillade den här artikeln.

Har du några frågor? Låt mig veta i kommentarerna nedan.

Rekommenderat verktyg: SolarWinds Server & Application Monitor

![]()

Detta verktyg är utformat för att övervaka Active Directory och andra kritiska tjänster som DNS & DHCP. Det kommer snabbt att upptäcka domänkontrollantproblem, förhindra replikeringsfel, spåra misslyckade inloggningsförsök och mycket mer.

Det jag gillar bäst med SAM är att det är lätt att använda instrumentpanelen och varningsfunktioner. Det har också förmågan att övervaka virtuella maskiner och lagring.

Ladda ner din kostnadsfria testversion här