Social Engineering (Deutsch)

Was ist Social Engineering

Social Engineering ist der Begriff für eine breite Palette böswilliger Aktivitäten, die durch menschliche Interaktionen ausgeführt werden. Mithilfe psychologischer Manipulationen werden Benutzer dazu gebracht, Sicherheitsfehler zu machen oder vertrauliche Informationen weiterzugeben.

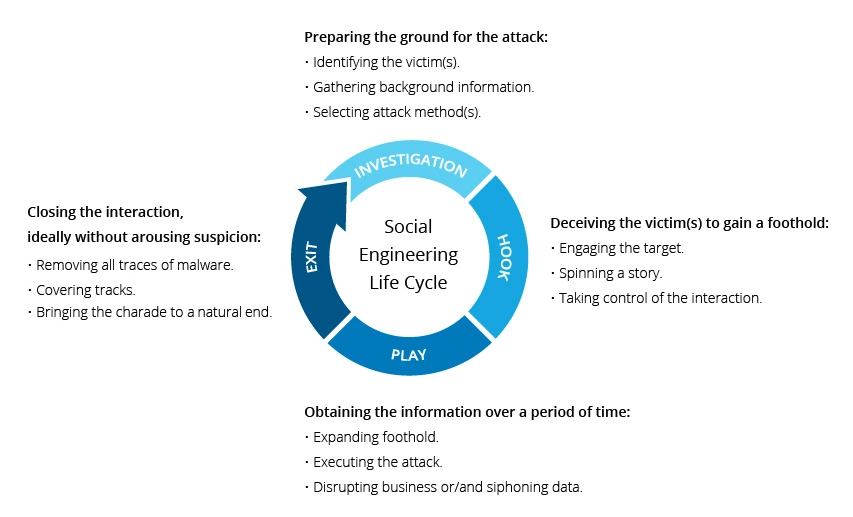

Social-Engineering-Angriffe erfolgen in einem oder mehreren Schritten. Ein Täter untersucht zunächst das beabsichtigte Opfer, um die erforderlichen Hintergrundinformationen wie potenzielle Eintrittspunkte und schwache Sicherheitsprotokolle zu sammeln, die für den Angriff erforderlich sind. Anschließend versucht der Angreifer, das Vertrauen des Opfers zu gewinnen und Anreize für nachfolgende Aktionen zu schaffen, die gegen Sicherheitspraktiken verstoßen, z. B. das Aufdecken vertraulicher Informationen oder das Gewähren des Zugriffs auf kritische Ressourcen.

Social Engineering-Angriffslebenszyklus

Was Social Engineering besonders gefährlich macht, ist, dass es auf menschlichem Versagen beruht und nicht auf Schwachstellen in Software und Betrieb Systeme. Fehler, die von legitimen Benutzern gemacht wurden, sind viel weniger vorhersehbar und daher schwerer zu identifizieren und zu vereiteln als ein auf Malware basierender Eingriff.

Social-Engineering-Angriffstechniken

Social-Engineering-Angriffe gibt es in vielen verschiedenen Formen und kann überall dort durchgeführt werden, wo menschliche Interaktion involviert ist. Im Folgenden sind die fünf häufigsten Formen digitaler Social-Engineering-Angriffe aufgeführt.

Köder

Wie der Name schon sagt, verwenden Köderangriffe ein falsches Versprechen, um die Gier oder Neugier eines Opfers zu wecken. Sie locken Benutzer in eine Falle, die ihre persönlichen Informationen stiehlt oder ihren Systemen Malware zufügt.

Die am meisten verleumdete Form des Köderns verwendet physische Medien, um Malware zu verbreiten. Zum Beispiel lassen Angreifer den Köder – normalerweise mit Malware infizierte Flash-Laufwerke – in auffälligen Bereichen, in denen potenzielle Opfer sie mit Sicherheit sehen werden (z. B. Badezimmer, Aufzüge, Parkplatz eines Zielunternehmens). Der Köder sieht authentisch aus, z. B. auf einem Etikett, auf dem er als Gehaltsliste des Unternehmens aufgeführt ist.

Opfer nehmen den Köder aus Neugier auf und stecken ihn in einen Arbeits- oder Heimcomputer ein, was zu automatischer Malware führt Installation auf dem System.

Köderbetrug muss nicht unbedingt in der physischen Welt ausgeführt werden. Online-Köderformen bestehen darin, Anzeigen zu verführen, die zu bösartigen Websites führen oder Benutzer zum Herunterladen einer mit Malware infizierten Anwendung ermutigen.

Scareware

Bei Scareware werden Opfer mit Fehlalarmen bombardiert und fiktiv Bedrohungen. Benutzer werden getäuscht, dass ihr System mit Malware infiziert ist, und werden aufgefordert, Software zu installieren, die keinen wirklichen Nutzen hat (außer für den Täter) oder selbst Malware ist. Scareware wird auch als Täuschungssoftware, Rogue-Scanner-Software und Betrugsbekämpfung bezeichnet.

Ein häufiges Beispiel für Scareware sind die legitim aussehenden Popup-Banner, die beim Surfen im Internet in Ihrem Browser angezeigt werden und Text wie „Ihr“ anzeigen Der Computer ist möglicherweise mit schädlichen Spyware-Programmen infiziert. “ Entweder wird angeboten, das Tool (häufig mit Malware infiziert) für Sie zu installieren, oder Sie werden zu einer schädlichen Site weitergeleitet, auf der Ihr Computer infiziert wird.

Scareware wird auch per Spam-E-Mail verteilt, die falsche Warnungen verteilt. oder macht Angebote für Benutzer, wertlose / schädliche Dienste zu kaufen.

Vorwand

Hier erhält ein Angreifer Informationen durch eine Reihe geschickt gestalteter Lügen. Der Betrug wird häufig von einem Täter initiiert, der dies vorgibt benötigen vertrauliche Informationen von einem Opfer, um eine kritische Aufgabe ausführen zu können.

Der Angreifer beginnt normalerweise damit, Vertrauen zu seinem Opfer aufzubauen, indem er sich als Mitarbeiter, Polizei, Bank- und Steuerbeamte oder andere Personen ausgibt, die Recht haben Der Vorwand stellt Fragen, die angeblich erforderlich sind, um die Identität des Opfers zu bestätigen, und über die wichtige personenbezogene Daten erfasst werden.

Mit diesem Betrug werden alle Arten von relevanten Informationen und Aufzeichnungen erfasst, z Sozialversicherungsnummern, persönliche Adressen an d Telefonnummern, Telefonaufzeichnungen, Urlaubstermine der Mitarbeiter, Bankunterlagen und sogar Sicherheitsinformationen zu einer physischen Anlage.

Phishing

Als eine der beliebtesten Arten von Social-Engineering-Angriffen ist Phishing Betrug ist eine E-Mail- und SMS-Kampagne, die darauf abzielt, bei den Opfern ein Gefühl der Dringlichkeit, Neugierde oder Angst zu erzeugen. Anschließend werden sie dazu gebracht, vertrauliche Informationen preiszugeben, auf Links zu schädlichen Websites zu klicken oder Anhänge zu öffnen, die Malware enthalten.

Ein Beispiel ist eine E-Mail, die an Benutzer eines Onlinedienstes gesendet wird und sie auf einen erforderlichen Richtlinienverstoß hinweist Sofortiges Handeln, beispielsweise eine erforderliche Kennwortänderung. Es enthält einen Link zu einer illegitimen Website, deren Erscheinungsbild nahezu mit der legitimen Version identisch ist, und fordert den ahnungslosen Benutzer auf, seine aktuellen Anmeldeinformationen und sein neues Passwort einzugeben.Bei der Übermittlung des Formulars werden die Informationen an den Angreifer gesendet.

Angesichts der Tatsache, dass in Phishing-Kampagnen identische oder nahezu identische Nachrichten an alle Benutzer gesendet werden, ist das Erkennen und Blockieren dieser Nachrichten für Mailserver, die Zugriff haben, viel einfacher Plattformen für die gemeinsame Nutzung von Bedrohungen.

Spear-Phishing

Dies ist eine gezieltere Version des Phishing-Betrugs, bei der ein Angreifer bestimmte Personen oder Unternehmen auswählt. Anschließend passen sie ihre Botschaften anhand von Merkmalen, Arbeitsplätzen und Kontakten ihrer Opfer an, um ihren Angriff weniger auffällig zu machen. Spear Phishing erfordert im Namen des Täters viel mehr Aufwand und kann Wochen und Monate dauern. Sie sind viel schwieriger zu erkennen und haben bessere Erfolgsquoten, wenn sie geschickt ausgeführt werden.

In einem Spear-Phishing-Szenario kann ein Angreifer involviert sein, der sich als IT-Berater eines Unternehmens ausgibt und eine E-Mail an einen oder mehrere Mitarbeiter sendet. Es ist genau so formuliert und unterschrieben, wie es der Berater normalerweise tut, wodurch die Empfänger getäuscht werden, es sei eine authentische Nachricht. Die Nachricht fordert die Empfänger auf, ihr Kennwort zu ändern, und stellt ihnen einen Link zur Verfügung, der sie zu einer schädlichen Seite weiterleitet, auf der der Angreifer jetzt ihre Anmeldeinformationen erfasst.

Sehen Sie, wie Imperva Web Die Anwendungsfirewall kann Ihnen bei Social-Engineering-Angriffen helfen.

Prävention von Social-Engineering

Social-Engineers manipulieren menschliche Gefühle wie Neugier oder Angst, um Pläne auszuführen und Opfer zu ziehen in ihre Fallen. Seien Sie daher vorsichtig, wenn Sie sich durch eine E-Mail alarmiert fühlen, von einem auf einer Website angezeigten Angebot angezogen werden oder wenn Sie auf verirrte digitale Medien stoßen, die herumliegen. Wenn Sie wachsam sind, können Sie sich vor den meisten Social-Engineering-Angriffen im digitalen Bereich schützen.

Darüber hinaus können die folgenden Tipps dazu beitragen, Ihre Wachsamkeit in Bezug auf Social-Engineering-Hacks zu verbessern.

- Öffnen Sie keine E-Mails und Anhänge aus verdächtigen Quellen – Wenn Sie den betreffenden Absender nicht kennen, müssen Sie keine E-Mail beantworten. Selbst wenn Sie sie kennen und misstrauisch gegenüber ihrer Nachricht sind, überprüfen und bestätigen Sie die Nachrichten aus anderen Quellen, z. B. telefonisch oder direkt von der Website eines Dienstanbieters. Denken Sie daran, dass E-Mail-Adressen ständig gefälscht werden. Sogar eine E-Mail, die angeblich von einer vertrauenswürdigen Quelle stammt, wurde möglicherweise tatsächlich von einem Angreifer initiiert.

- Multifaktorauthentifizierung verwenden – Eine der wertvollsten Informationen, nach denen Angreifer suchen, sind Benutzeranmeldeinformationen. Durch die Verwendung der Multifaktorauthentifizierung wird der Schutz Ihres Kontos bei Systemkompromissen sichergestellt. Imperva Login Protect ist eine einfach zu implementierende 2FA-Lösung, die die Kontosicherheit für Ihre Anwendungen erhöhen kann.

- Seien Sie vorsichtig bei verlockenden Angeboten – Wenn ein Angebot zu verlockend klingt, überlegen Sie es sich zweimal, bevor Sie es als Tatsache akzeptieren. Wenn Sie das Thema googeln, können Sie schnell feststellen, ob es sich um ein legitimes Angebot oder eine Falle handelt.

- Halten Sie Ihre Antiviren- / Antimalwaresoftware auf dem neuesten Stand – Stellen Sie sicher, dass automatische Updates aktiviert sind, oder machen Sie es sich zur Gewohnheit, sie herunterzuladen die neuesten Unterschriften jeden Tag als erstes. Überprüfen Sie regelmäßig, ob die Updates angewendet wurden, und scannen Sie Ihr System auf mögliche Infektionen.