Engenharia social

O que é engenharia social

Engenharia social é o termo usado para uma ampla gama de atividades maliciosas realizadas por meio de interações humanas. Ele usa manipulação psicológica para induzir os usuários a cometer erros de segurança ou fornecer informações confidenciais.

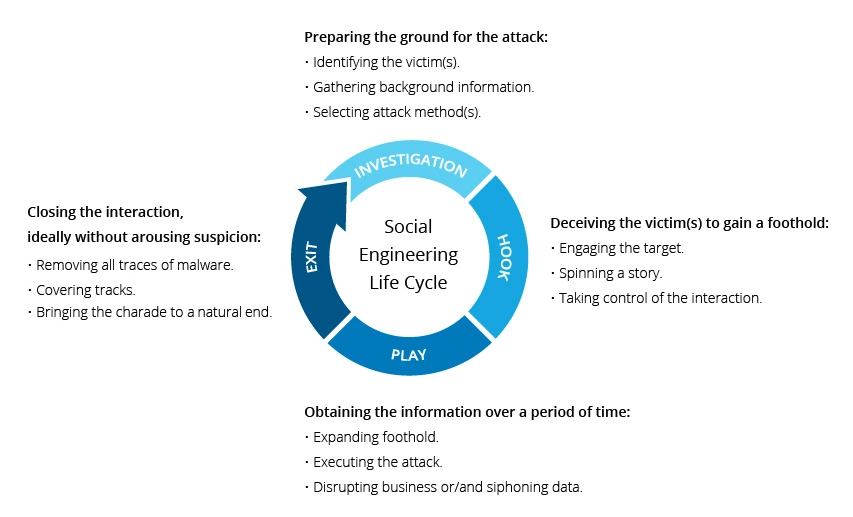

Os ataques de engenharia social acontecem em uma ou mais etapas. Um perpetrador primeiro investiga a vítima pretendida para reunir as informações de fundo necessárias, como pontos de entrada em potencial e protocolos de segurança fracos, necessários para prosseguir com o ataque. Em seguida, o invasor se move para ganhar a confiança da vítima e fornecer estímulos para ações subsequentes que quebrem as práticas de segurança, como revelar informações confidenciais ou conceder acesso a recursos críticos.

Ciclo de vida do ataque de engenharia social

O que torna a engenharia social especialmente perigosa é que ela depende de erro humano, em vez de vulnerabilidades de software e operação sistemas. Erros cometidos por usuários legítimos são muito menos previsíveis, tornando-os mais difíceis de identificar e impedir do que uma invasão baseada em malware.

Técnicas de ataque de engenharia social

Os ataques de engenharia social vêm em muitas formas diferentes e pode ser realizado em qualquer lugar onde haja interação humana. A seguir estão as cinco formas mais comuns de ataques de engenharia social digital.

Isca

Como o nome indica, os ataques de isca usam uma promessa falsa para despertar a ganância ou a curiosidade da vítima. Eles atraem os usuários para uma armadilha que rouba suas informações pessoais ou inflige malware em seus sistemas.

A forma mais difamada de isca usa mídia física para dispersar malware. Por exemplo, os invasores deixam a isca – geralmente drives flash infectados por malware – em áreas visíveis onde as vítimas em potencial certamente os verão (por exemplo, banheiros, elevadores, o estacionamento de uma empresa visada). A isca tem uma aparência autêntica, como um rótulo que a apresenta como a lista da folha de pagamento da empresa.

As vítimas pegam a isca por curiosidade e a inserem em um computador de trabalho ou doméstico, resultando em malware automático instalação no sistema.

Os golpes de isca não precisam necessariamente ser realizados no mundo físico. As formas online de isca consistem em anúncios atraentes que levam a sites maliciosos ou que incentivam os usuários a baixar um aplicativo infectado por malware.

Scareware

O Scareware envolve vítimas sendo bombardeadas com alarmes falsos e fictícios ameaças. Os usuários são enganados ao pensar que seu sistema está infectado com malware, o que os leva a instalar um software que não traz nenhum benefício real (exceto para o perpetrador) ou que é o próprio malware. O scareware também é conhecido como software fraudulento, software de varredura desonesto e fraudware.

Um exemplo comum de scareware são os banners pop-up de aparência legítima que aparecem em seu navegador enquanto você navega na web, exibindo textos como “Seu o computador pode estar infectado com programas de spyware nocivos. ” Ele oferece a instalação da ferramenta (geralmente infectada por malware) para você ou o direciona a um site malicioso onde seu computador é infectado.

O Scareware também é distribuído por e-mail de spam que distribui avisos falsos, ou faz ofertas para os usuários comprarem serviços inúteis / prejudiciais.

Pretexting

Aqui, um invasor obtém informações por meio de uma série de mentiras engenhosamente elaboradas. O golpe geralmente é iniciado por um perpetrador que finge precisam de informações confidenciais de uma vítima para realizar uma tarefa crítica.

O invasor geralmente começa estabelecendo confiança com a vítima, fazendo-se passar por colegas de trabalho, policiais, funcionários de bancos e impostos ou outras pessoas que têm direito -conhecer autoridade. O pretexador faz perguntas que são ostensivamente exigidas para confirmar a identidade da vítima, por meio das quais eles coletam dados pessoais importantes.

Todos os tipos de informações e registros pertinentes são coletados usando este esquema, como números de previdência social, endereços pessoais e d números de telefone, registros telefônicos, datas de férias da equipe, registros bancários e até informações de segurança relacionadas a uma planta física.

Phishing

Como um dos tipos mais populares de ataque de engenharia social, o phishing golpes são campanhas por e-mail e mensagens de texto que visam criar um senso de urgência, curiosidade ou medo nas vítimas. Em seguida, ele os incita a revelar informações confidenciais, clicar em links para sites maliciosos ou abrir anexos que contêm malware.

Um exemplo é um e-mail enviado a usuários de um serviço online que os alerta sobre uma exigência de violação de política ação imediata de sua parte, como uma alteração de senha exigida. Inclui um link para um site ilegítimo – quase idêntico em aparência à sua versão legítima – solicitando ao usuário desavisado que insira suas credenciais atuais e a nova senha.Após o envio do formulário, as informações são enviadas ao invasor.

Dado que as mensagens idênticas ou quase idênticas são enviadas a todos os usuários em campanhas de phishing, detectá-las e bloqueá-las é muito mais fácil para os servidores de e-mail com acesso ao plataformas de compartilhamento de ameaças.

Spear phishing

Esta é uma versão mais direcionada do golpe de phishing em que um invasor escolhe indivíduos ou empresas específicas. Em seguida, eles adaptam suas mensagens com base nas características, cargos e contatos pertencentes às vítimas para tornar o ataque menos visível. O spear phishing requer muito mais esforço por parte do perpetrador e pode levar semanas e meses para ser efetivado. Eles são muito mais difíceis de detectar e têm melhores taxas de sucesso se feitos com habilidade.

Um cenário de spear phishing pode envolver um invasor que, ao se passar por consultor de TI de uma organização, envia um e-mail para um ou mais funcionários. É redigido e assinado exatamente como o consultor normalmente faz, enganando assim os destinatários fazendo-os pensar que é uma mensagem autêntica. A mensagem solicita que os destinatários alterem suas senhas e fornece um link que os redireciona para uma página maliciosa, onde o invasor agora captura suas credenciais.

Veja como a Imperva Web O firewall de aplicativo pode ajudá-lo com ataques de engenharia social.

Prevenção de engenharia social

Os engenheiros sociais manipulam sentimentos humanos, como curiosidade ou medo, para realizar esquemas e atrair vítimas em suas armadilhas. Portanto, tenha cuidado sempre que se sentir alarmado por um e-mail, atraído por uma oferta exibida em um site ou quando se deparar com uma mídia digital perdida. Estar alerta pode ajudar você a se proteger contra a maioria dos ataques de engenharia social que ocorrem no mundo digital.

Além disso, as dicas a seguir podem ajudar a melhorar sua vigilância em relação a hacks de engenharia social.

- Não abra e-mails e anexos de fontes suspeitas – Se você não conhece o remetente em questão, não precisa responder a um e-mail. Mesmo que você os conheça e suspeite da mensagem, cruze e confirme as notícias de outras fontes, como por telefone ou diretamente do site de um provedor de serviços. Lembre-se de que endereços de e-mail são falsificados o tempo todo; até mesmo um e-mail supostamente vindo de uma fonte confiável pode ter sido realmente iniciado por um invasor.

- Use autenticação multifator – uma das informações mais valiosas que os invasores procuram são as credenciais do usuário. O uso da autenticação multifator ajuda a garantir a proteção de sua conta no caso de comprometimento do sistema. Imperva Login Protect é uma solução 2FA fácil de implantar que pode aumentar a segurança da conta para seus aplicativos.

- Desconfie de ofertas tentadoras – se uma oferta parece muito atraente, pense duas vezes antes de aceitá-la como um fato. Pesquisar o tópico no Google pode ajudá-lo a determinar rapidamente se você está lidando com uma oferta legítima ou uma armadilha.

- Mantenha seu software antivírus / antimalware atualizado – certifique-se de que as atualizações automáticas estejam ativadas ou crie o hábito de fazer o download as últimas assinaturas primeiro a cada dia. Verifique periodicamente para ter certeza de que as atualizações foram aplicadas e analise seu sistema para possíveis infecções.