Como configurar uma política de senha de domínio

Neste artigo, você aprenderá a configurar a política de senha de domínio do Active Directory.

Você também aprenderá:

- Qual é a política de senha de domínio padrão

- Compreender as configurações da política de senha

- Melhor política de senha práticas

- Modificar a política de senha de domínio

O que é a política de senha de domínio padrão?

Por padrão, o Active Directory é configurado com um domínio padrão política de senha. Esta política define os requisitos de senha para contas de usuário do Active Directory, como comprimento de senha, idade e assim por diante.

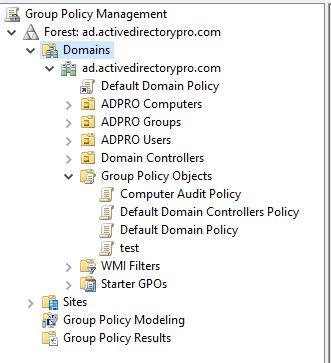

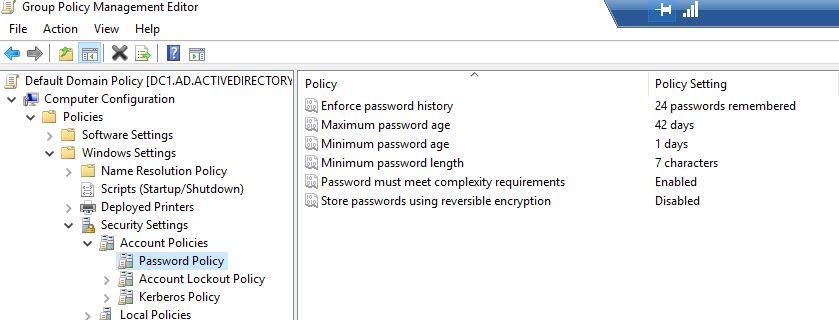

Esta política de senha é configurada pela política de grupo e vinculada à raiz do domínio. Para visualizar a política de senha, siga estas etapas:

1. Abra o console de gerenciamento de política de grupo

2. Expanda Domínios, seu domínio e, em seguida, objetos de política de grupo

3. Clique com o botão direito na política de domínio padrão e clique em editar

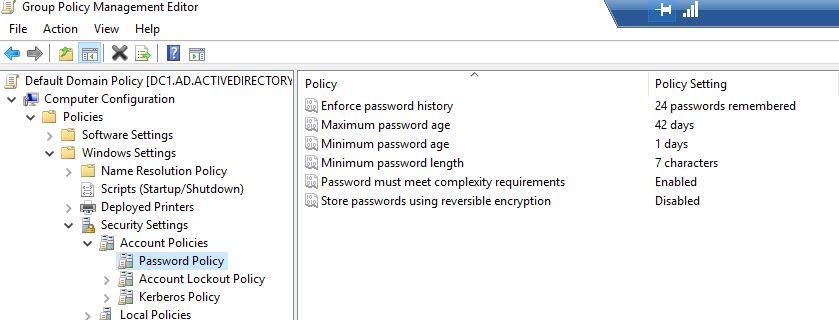

4. Agora navegue até Configuração do computador \ Políticas \ Configurações do Windows \ Configurações de segurança \ Políticas de conta \ Política de senha

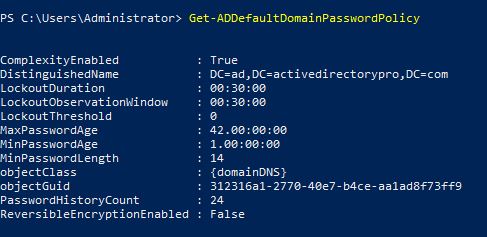

Você também pode visualizar o política de senha padrão com Powershell usando este comando.

Get-ADDefaultDomainPasswordPolicy

Importante: a política de senha padrão é aplicada a todos os computadores em o domínio. Se você deseja aplicar políticas de senha diferentes a um grupo de usuários, a melhor prática é usar políticas de senha refinadas. Não crie um novo GPO e vincule-o a uma UO, isso não é recomendado.

Ferramenta recomendada: ferramenta de limpeza do Active Directory

Encontre usuários e computadores inativos, mantenha o AD seguro e limpo.

Baixe sua cópia da ferramenta de limpeza do Active Directory

Compreender as configurações da política de senha

Agora que você sabe como visualizar a política de senha padrão do domínio, vamos dar uma olhada nas configurações.

Impor histórico de senha:

Esta configuração define quantas senhas exclusivas devem ser usadas antes que uma senha antiga possa ser reutilizada. Por exemplo, se minha senha atual for “Th334goore0!” então, não poderei reutilizar essa senha até que eu mude minha senha 24 vezes (ou qualquer número para o qual a política esteja definida). Esta configuração é útil para que os usuários não continuem a reutilizar a mesma senha. A configuração padrão é 24

Duração máxima da senha:

Esta configuração define por quanto tempo em dias uma senha pode ser usada antes de precisar ser alterada. A configuração padrão é 42 dias

Senha mínima idade

Esta configuração determina por quanto tempo uma senha deve ser usada antes de ser alterada. A configuração padrão é 1 dia

Comprimento mínimo da senha

Esta configuração determina quantos caracteres uma senha deve ter. O padrão é 7. Isso significa que minha senha deve conter pelo menos 7 caracteres.

A senha deve atender aos requisitos de complexidade

Se habilitada, as senhas devem atender a esses requisitos :

- Não conter o nome da conta do usuário ou partes do nome completo do usuário que excedam dois caracteres consecutivos

- Ter pelo menos seis caracteres

- Conta em caracteres de três das quatro categorias a seguir:

- Caracteres maiúsculos do inglês (A a Z)

- Caracteres minúsculos do inglês (a até z)

- Dígitos de base 10 ( 0 a 9)

- Caracteres não alfabéticos (por exemplo,!, $, #,%)

Isso é ativado por padrão

Armazenar senhas usando criptografia reversível

Esta configuração determina se o sistema operacional armazena senhas usando criptografia reversível. Isso é essencialmente o mesmo que armazenar as versões do plantest de senhas. Esta política NUNCA deve ser definida como ativada, a menos que você tenha alguns requisitos de aplicativo muito específicos.

Práticas recomendadas para políticas de senha

Existem diferentes opiniões sobre isso, então vou citar duas fontes. Além disso, a política de senha da sua organização pode ser orientada por requisitos de conformidade / regulamentação, como PCI / SOX / CJIS e assim por diante.

Configurações de senha recomendadas da Microsoft

Essas configurações são do Security Compiance Toolkit da Microsoft. Este kit de ferramentas fornece configurações de GPO recomendadas da Microsoft.

- Aplicar histórico de senha: 24

- Idade máxima da senha: não definida

- Idade mínima da senha: não definida

- Senha mínima comprimento: 14

- A senha deve atender à complexidade: Ativado

- Armazenar senhas usando criptografia reversível: Desativado

NOTA: A Microsoft retirou as políticas de expiração de senha começando com a linha de base de segurança de 1903. Você pode ler mais sobre isso aqui

Acho que é uma boa decisão, mas algumas organizações ainda precisarão seguir guias específicos (como PCI, SOX, CJIS). Esperançosamente, eles serão atualizados em breve.

Configurações de senha de benchmark CIS

Essas configurações são dos benchmarks CIS.O centro de segurança na Internet é uma organização sem fins lucrativos que desenvolve diretrizes e referências de segurança.

- Aplicar histórico de senha: 24

- Duração máxima da senha: 60 ou menos dias

- Duração mínima da senha: 1 ou mais

- Comprimento mínimo da senha: 14

- A senha deve atender à complexidade: Ativado

- Armazenar senhas usando criptografia reversível: Desativado

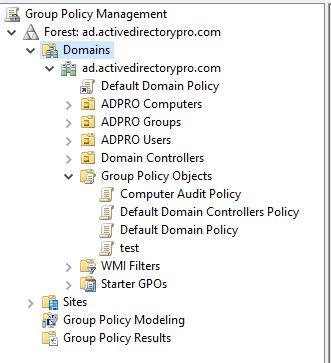

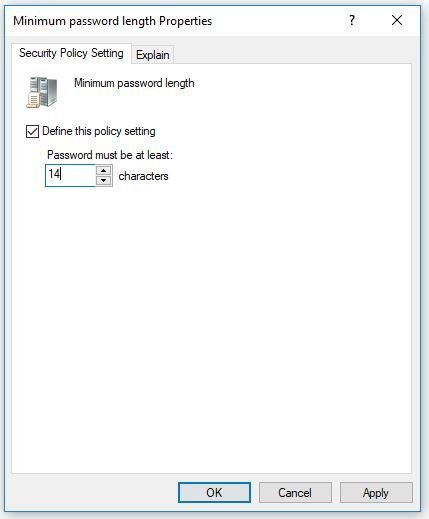

Modificar Política de Senha de Domínio Padrão

Para modificar a política de senha, você precisará modificar a política de domínio padrão.

1. Abra o console de gerenciamento de política de grupo

2. Expanda Domínios, seu domínio e, em seguida, objetos de política de grupo

3. Clique com o botão direito na política de domínio padrão e clique em editar

4. Agora navegue até Configuração do computador \ Políticas \ Configurações do Windows \ Configurações de segurança \ Políticas de conta \ Política de senha

5. Agora clique duas vezes em uma das configurações para editar. Por exemplo, vou duplicar o comprimento mínimo da senha.

Vou alterar essa configuração de 7 para 14 caracteres e, em seguida, clicar em aplicar.

Clique duas vezes em qualquer outra configuração de política de senha para alterar.

Espero que tenha gostado deste artigo.

Você tem alguma dúvida? Deixe-me saber nos comentários abaixo.

Ferramenta recomendada: SolarWinds Server & Monitor de aplicativos

![]()

Este utilitário foi projetado para monitorar o Active Directory e outros serviços críticos como DNS & DHCP. Ele detecta rapidamente problemas de controlador de domínio, evita falhas de replicação, rastreia tentativas de logon com falha e muito mais.

O que eu mais gosto no SAM é a facilidade de usar o painel e os recursos de alerta. Ele também tem a capacidade de monitorar máquinas virtuais e armazenamento.

Baixe sua avaliação gratuita aqui