Inżynieria społeczna

Co to jest inżynieria społeczna

Inżynieria społeczna to termin używany w odniesieniu do szerokiego zakresu złośliwych działań dokonywanych w wyniku interakcji międzyludzkich. Wykorzystuje manipulację psychologiczną, aby nakłonić użytkowników do popełnienia błędów w zabezpieczeniach lub ujawnienia poufnych informacji.

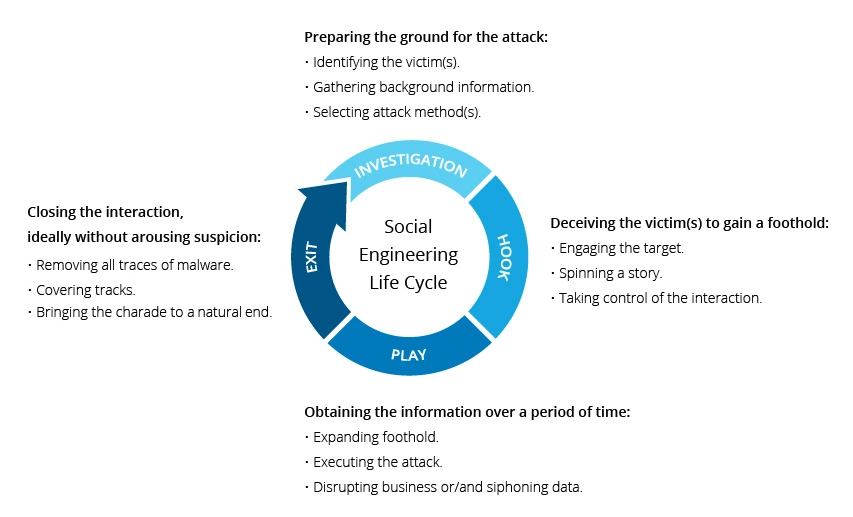

Ataki socjotechniczne mają miejsce w jednym lub kilku etapach. Sprawca najpierw bada ofiarę, aby zebrać niezbędne informacje ogólne, takie jak potencjalne punkty wejścia i słabe protokoły bezpieczeństwa, potrzebne do przeprowadzenia ataku. Następnie atakujący porusza się, aby zdobyć zaufanie ofiary i dostarczyć bodźców do kolejnych działań, które łamią praktyki bezpieczeństwa, takich jak ujawnienie poufnych informacji lub udzielenie dostępu do krytycznych zasobów.

Cykl życia ataku na inżynierię społeczną

Inżynieria społeczna jest szczególnie niebezpieczna, ponieważ opiera się na błędzie ludzkim, a nie na lukach w oprogramowaniu i działaniu systemy. Błędy popełniane przez legalnych użytkowników są znacznie mniej przewidywalne, co sprawia, że są trudniejsze do zidentyfikowania i udaremnienia niż włamanie oparte na złośliwym oprogramowaniu.

Techniki ataku oparte na inżynierii społecznej

Ataki na socjotechnikę mają wiele różnych form i może być wykonywane wszędzie tam, gdzie występuje interakcja człowieka. Poniżej znajduje się pięć najczęstszych form ataków w cyfrowej inżynierii społecznej.

Przynęty

Jak sama nazwa wskazuje, ataki z przynętą wykorzystują fałszywe obietnice, aby wzbudzić chciwość lub ciekawość ofiary. Wabią użytkowników w pułapkę, która kradnie ich dane osobowe lub narzuca na ich systemy złośliwe oprogramowanie.

Najbardziej znienawidzona forma przynęty wykorzystuje fizyczne nośniki do rozpraszania złośliwego oprogramowania. Na przykład napastnicy zostawiają przynętę – zazwyczaj dyski flash zainfekowane złośliwym oprogramowaniem – w widocznych miejscach, w których potencjalne ofiary z pewnością je zobaczą (np. Łazienki, windy, parking docelowej firmy). Przynęta ma autentyczny wygląd, na przykład etykieta przedstawiająca ją jako listę płac firmy.

Ofiary chwytają przynętę z ciekawości i wkładają ją do komputera w pracy lub w domu, co powoduje automatyczne złośliwe oprogramowanie instalacji w systemie.

Oszustwa wabiące niekoniecznie muszą być przeprowadzane w świecie fizycznym. Internetowe formy nękania obejmują kuszące reklamy prowadzące do złośliwych witryn lub zachęcające użytkowników do pobrania aplikacji zainfekowanej złośliwym oprogramowaniem.

Scareware

Scareware polega na bombardowaniu ofiar fałszywymi alarmami i fikcyjnymi zagrożenia. Użytkownicy są oszukiwani, myśląc, że ich system jest zainfekowany złośliwym oprogramowaniem, co skłania ich do zainstalowania oprogramowania, które nie przynosi rzeczywistych korzyści (poza korzyścią dla sprawcy) lub samo w sobie jest złośliwym oprogramowaniem. Scareware jest również określane jako oprogramowanie oszukańcze, nieuczciwe oprogramowanie skanujące i oprogramowanie oszukańcze.

Typowym przykładem oprogramowania typu scareware są wyglądające zgodnie z prawem banery wyskakujące pojawiające się w przeglądarce podczas surfowania w Internecie, wyświetlające taki tekst, jak „Twój komputer może być zainfekowany szkodliwymi programami szpiegującymi ”. Proponuje zainstalowanie narzędzia (często zainfekowanego złośliwym oprogramowaniem) za Ciebie lub przekieruje Cię do złośliwej witryny, w której Twój komputer zostanie zainfekowany.

Scareware jest również dystrybuowane za pośrednictwem wiadomości spamowych, które wysyła fałszywe ostrzeżenia, lub składa użytkownikom oferty zakupu bezwartościowych / szkodliwych usług.

Pretexting

W tym przypadku osoba atakująca uzyskuje informacje za pomocą serii sprytnie spreparowanych kłamstw. Oszustwo jest często inicjowane przez sprawcę udającego potrzebują poufnych informacji od ofiary, aby wykonać krytyczne zadanie.

Atakujący zwykle zaczyna od zaufania swojej ofierze, podszywając się pod współpracowników, policję, urzędników bankowych i podatkowych lub inne osoby, które mają -wiedzy autorytetem. Pretekster zadaje pytania, które są rzekomo wymagane w celu potwierdzenia tożsamości ofiary, dzięki czemu gromadzą ważne dane osobowe.

Za pomocą tego oszustwa gromadzone są wszelkiego rodzaju istotne informacje i zapisy, takie jak numery ubezpieczenia społecznego, adresy osobiste i d numery telefonów, rejestry telefonów, daty urlopów pracowników, rejestry bankowe, a nawet informacje dotyczące bezpieczeństwa związane z fizyczną fabryką.

Phishing

Jako jeden z najpopularniejszych rodzajów ataków socjotechnicznych, phishing oszustwa to kampanie e-mailowe i SMS-owe mające na celu wywołanie u ofiar poczucia pilności, ciekawości lub strachu. Następnie nakłania ich do ujawnienia poufnych informacji, klikania linków do złośliwych witryn lub otwierania załączników zawierających złośliwe oprogramowanie.

Przykładem jest wiadomość e-mail wysłana do użytkowników usługi online, która ostrzega ich o naruszeniu zasad wymagającym natychmiastowe działanie z ich strony, takie jak wymagana zmiana hasła. Zawiera odsyłacz do nielegalnej witryny internetowej – prawie identycznej z wyglądem do jej legalnej wersji – zachęcając niczego niepodejrzewającego użytkownika do wprowadzenia swoich aktualnych danych uwierzytelniających i nowego hasła.Po przesłaniu formularza informacje są wysyłane do atakującego.

Biorąc pod uwagę, że identyczne lub prawie identyczne wiadomości są wysyłane do wszystkich użytkowników w kampaniach phishingowych, ich wykrywanie i blokowanie jest znacznie łatwiejsze dla serwerów pocztowych mających dostęp do platformy udostępniania zagrożeń.

Spear phishing

Jest to bardziej ukierunkowana wersja oszustwa phishingowego, w którym osoba atakująca wybiera konkretne osoby lub przedsiębiorstwa. Następnie dostosowują swoje komunikaty w oparciu o cechy charakterystyczne, stanowiska pracy i kontakty należące do ich ofiar, aby ich atak był mniej widoczny. Spear phishing wymaga znacznie więcej wysiłku w imieniu sprawcy i może zająć tygodnie i miesiące. Są znacznie trudniejsze do wykrycia i mają lepsze wskaźniki sukcesu, jeśli zostaną wykonane umiejętnie.

Scenariusz wyłudzania informacji może obejmować atakującego, który podszywając się pod konsultanta IT organizacji, wysyła wiadomość e-mail do jednego lub kilku pracowników. Jest sformułowany i podpisany dokładnie tak, jak zwykle robi to konsultant, przez co oszukuje odbiorców, którzy myślą, że to autentyczny przekaz. Wiadomość zachęca odbiorców do zmiany hasła i udostępnia im łącze, które przekierowuje ich do złośliwej strony, na której atakujący przechwytuje teraz ich dane uwierzytelniające.

Zobacz, jak Imperva Web Zapora aplikacji może pomóc w atakach socjotechnicznych.

Zapobieganie inżynierii społecznej

Inżynierowie społeczni manipulują ludzkimi uczuciami, takimi jak ciekawość lub strach, w celu realizacji schematów i przyciągnięcia ofiar w ich pułapki. Dlatego zachowaj ostrożność, gdy poczujesz się zaniepokojony wiadomością e-mail, zainteresowana ofertą wyświetlaną na stronie internetowej lub gdy natkniesz się na kłamliwe media cyfrowe. Bycie czujnym może pomóc ci uchronić się przed większością ataków socjotechnicznych mających miejsce w świecie cyfrowym.

Ponadto poniższe wskazówki mogą pomóc zwiększyć czujność w odniesieniu do inżynierii społecznej.

- Nie otwieraj wiadomości e-mail ani załączników z podejrzanych źródeł – jeśli nie znasz nadawcy, którego dotyczy problem, nie musisz odpowiadać na wiadomość e-mail. Nawet jeśli ich znasz i masz podejrzenia co do ich wiadomości, sprawdź i potwierdź wiadomości z innych źródeł, na przykład telefonicznie lub bezpośrednio ze strony dostawcy usług. Pamiętaj, że adresy e-mail są cały czas fałszywe; nawet e-mail rzekomo pochodzący z zaufanego źródła mógł zostać zainicjowany przez atakującego.

- Użyj uwierzytelniania wieloskładnikowego – Jedną z najbardziej wartościowych informacji, których poszukują atakujący, są dane uwierzytelniające użytkownika. Korzystanie z uwierzytelniania wieloskładnikowego pomaga zapewnić ochronę konta w przypadku włamania do systemu. Imperva Login Protect to łatwe do wdrożenia rozwiązanie 2FA, które może zwiększyć bezpieczeństwo kont Twoich aplikacji.

- Uważaj na kuszące oferty – jeśli oferta brzmi zbyt zachęcająco, zastanów się dwa razy, zanim zaakceptujesz ją jako fakt. Przeszukanie tematu może pomóc w szybkim ustaleniu, czy masz do czynienia z uzasadnioną ofertą, czy z pułapką.

- Aktualizuj oprogramowanie antywirusowe / chroniące przed złośliwym oprogramowaniem – upewnij się, że automatyczne aktualizacje są włączone, lub zrób to w zwyczaju najnowsze podpisy każdego dnia. Okresowo sprawdzaj, czy aktualizacje zostały zastosowane, i skanuj system pod kątem możliwych infekcji.