Social engineering

Wat is social engineering

Social engineering is de term die wordt gebruikt voor een breed scala aan kwaadaardige activiteiten die worden bereikt door menselijke interacties. Het gebruikt psychologische manipulatie om gebruikers te misleiden om beveiligingsfouten te maken of gevoelige informatie weg te geven.

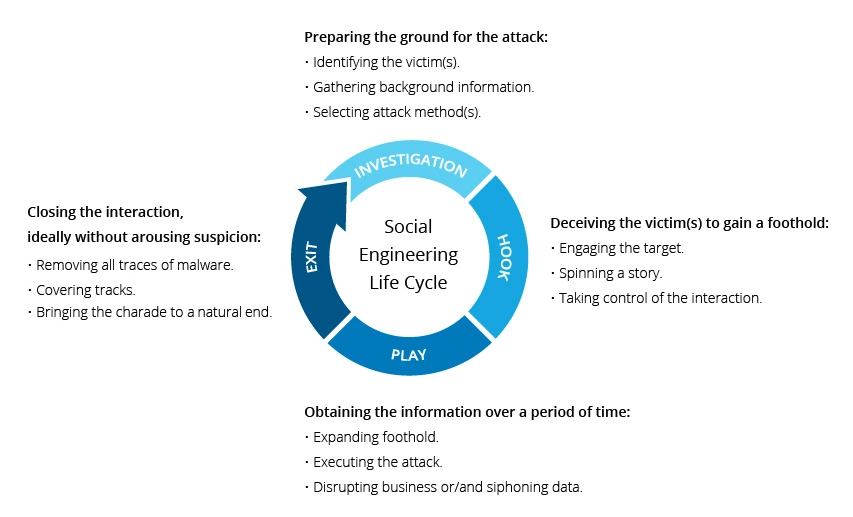

Social engineering-aanvallen vinden plaats in een of meer stappen. Een dader onderzoekt eerst het beoogde slachtoffer om de nodige achtergrondinformatie te verzamelen, zoals mogelijke toegangspunten en zwakke beveiligingsprotocollen, die nodig zijn om de aanval voort te zetten. Vervolgens probeert de aanvaller het vertrouwen van het slachtoffer te winnen en prikkels te geven voor volgende acties die beveiligingspraktijken doorbreken, zoals het onthullen van gevoelige informatie of het verlenen van toegang tot kritieke bronnen.

Social Engineering Attack Lifecycle

Wat social engineering bijzonder gevaarlijk maakt, is dat het afhankelijk is van menselijke fouten in plaats van kwetsbaarheden in software en besturingssystemen. systemen. Fouten gemaakt door legitieme gebruikers zijn veel minder voorspelbaar, waardoor ze moeilijker te identificeren en te dwarsbomen zijn dan inbraak op basis van malware.

Aanvalstechnieken via social engineering

Social engineering-aanvallen zijn er in veel verschillende vormen en kan overal worden uitgevoerd waar menselijke interactie betrokken is. Hieronder volgen de vijf meest voorkomende vormen van aanvallen via digitale social engineering.

Baiting

Zoals de naam al aangeeft, gebruiken baiting-aanvallen een valse belofte om de hebzucht of nieuwsgierigheid van een slachtoffer te prikkelen. Ze lokken gebruikers in een val die hun persoonlijke gegevens steelt of hun systemen met malware aanricht.

De meest verguisde vorm van lokaas gebruikt fysieke media om malware te verspreiden. Aanvallers laten bijvoorbeeld het aas achter – meestal met malware geïnfecteerde flashstations – in opvallende gebieden waar potentiële slachtoffers ze zeker zullen zien (bijv. Badkamers, liften, de parkeerplaats van een gericht bedrijf). Het aas ziet er authentiek uit, zoals een label dat het presenteert als de loonlijst van het bedrijf.

Slachtoffers pakken het aas uit nieuwsgierigheid op en stoppen het in een werk- of thuiscomputer, wat resulteert in automatische malware installatie op het systeem.

Baiting-scams hoeven niet noodzakelijk in de fysieke wereld te worden uitgevoerd. Online vormen van lokken bestaan uit verleidelijke advertenties die naar kwaadaardige sites leiden of die gebruikers aanmoedigen om een met malware geïnfecteerde applicatie te downloaden.

Scareware

Scareware houdt in dat slachtoffers worden gebombardeerd met vals alarm en fictieve gevaren. Gebruikers worden misleid door te denken dat hun systeem is geïnfecteerd met malware, waardoor ze worden gevraagd software te installeren die geen echt voordeel heeft (behalve voor de dader) of die zelf malware is. Scareware wordt ook wel misleidingssoftware, malafide scannersoftware en fraudware genoemd.

Een veelvoorkomend scareware-voorbeeld zijn de legitiem ogende pop-upbanners die in uw browser verschijnen terwijl u op internet surft, met tekst zoals: computer is mogelijk geïnfecteerd met schadelijke spywareprogrammas. ” Het biedt ofwel aan om de tool (vaak met malware geïnfecteerd) voor u te installeren, of zal u naar een kwaadaardige site leiden waar uw computer geïnfecteerd raakt.

Scareware wordt ook verspreid via spam-e-mail die valse waarschuwingen verspreidt, of doet aanbiedingen aan gebruikers om waardeloze / schadelijke diensten te kopen.

Pretexting

Hier verkrijgt een aanvaller informatie via een reeks slim opgestelde leugens. De zwendel wordt vaak geïnitieerd door een dader die doet alsof hij gevoelige informatie van een slachtoffer nodig hebben om een kritieke taak uit te voeren.

De aanvaller begint gewoonlijk met het vestigen van vertrouwen bij zijn slachtoffer door zich uit te geven als collegas, politie, bank- en belastingambtenaren of andere personen met -to-know autoriteit. De pretexter stelt vragen die ogenschijnlijk nodig zijn om de identiteit van het slachtoffer te bevestigen, waardoor ze belangrijke persoonlijke gegevens verzamelen.

Allerlei relevante informatie en records worden verzameld met behulp van deze zwendel, zoals burgerservicenummers, persoonlijke adressen en d telefoonnummers, telefoongegevens, vakantiedata van personeel, bankgegevens en zelfs beveiligingsinformatie met betrekking tot een fysieke fabriek.

Phishing

Als een van de meest populaire soorten social engineering-aanvallen, phishing oplichting zijn e-mail- en sms-campagnes die bedoeld zijn om een gevoel van urgentie, nieuwsgierigheid of angst bij slachtoffers te creëren. Vervolgens worden ze ertoe aangezet gevoelige informatie vrij te geven, op links naar kwaadaardige websites te klikken of bijlagen te openen die malware bevatten.

Een voorbeeld is een e-mail die naar gebruikers van een online service wordt gestuurd waarin ze worden gewaarschuwd voor een beleidsschending die vereist is onmiddellijke actie van hun kant, zoals een verplichte wachtwoordwijziging. Het bevat een link naar een onwettige website – die qua uiterlijk vrijwel identiek is aan de legitieme versie – die de nietsvermoedende gebruiker vraagt zijn huidige inloggegevens en een nieuw wachtwoord in te voeren.Bij het indienen van het formulier wordt de informatie naar de aanvaller gestuurd.

Aangezien identieke of bijna identieke berichten naar alle gebruikers in phishingcampagnes worden verzonden, is het detecteren en blokkeren ervan veel gemakkelijker voor mailservers die toegang hebben tot platforms voor het delen van bedreigingen.

Spear phishing

Dit is een meer gerichte versie van de phishing-scam waarbij een aanvaller specifieke individuen of ondernemingen kiest. Vervolgens stemmen ze hun berichten af op basis van kenmerken, functies en contacten van hun slachtoffers om hun aanval minder opvallend te maken. Spear phishing vereist veel meer inspanning van de dader en kan weken en maanden duren. Ze zijn veel moeilijker te detecteren en hebben betere slagingspercentages als ze vakkundig worden uitgevoerd.

Bij een spearphishing-scenario kan een aanvaller betrokken zijn die, door zich voor te doen als een IT-consultant van een organisatie, een e-mail naar een of meer werknemers stuurt. Het is precies zo verwoord en ondertekend als de adviseur dat normaal doet, waardoor ontvangers worden misleid door te denken dat het een authentiek bericht is. Het bericht vraagt ontvangers om hun wachtwoord te wijzigen en geeft hen een link die hen omleidt naar een kwaadaardige pagina waar de aanvaller nu hun inloggegevens vastlegt.

Bekijk hoe Imperva Web Application Firewall kan u helpen bij social engineering-aanvallen.

Preventie van social engineering

Social engineers manipuleren menselijke gevoelens, zoals nieuwsgierigheid of angst, om plannen uit te voeren en slachtoffers te trekken in hun vallen. Wees daarom op uw hoede wanneer u zich gealarmeerd voelt door een e-mail, aangetrokken wordt door een aanbieding die op een website wordt weergegeven, of wanneer u verdwaalde digitale media tegenkomt die rondslingeren. Alert zijn kan u helpen uzelf te beschermen tegen de meeste social engineering-aanvallen die plaatsvinden in de digitale wereld.

Bovendien kunnen de volgende tips u helpen uw waakzaamheid met betrekking tot social engineering-hacks te verbeteren.

- Open geen e-mails en bijlagen van verdachte bronnen – Als u de afzender in kwestie niet kent, hoeft u geen e-mail te beantwoorden. Zelfs als u ze kent en achterdochtig bent over hun bericht, moet u het nieuws uit andere bronnen controleren en bevestigen, zoals telefonisch of rechtstreeks vanaf de site van een serviceprovider. Onthoud dat e-mailadressen de hele tijd worden vervalst; zelfs een e-mail die naar verluidt afkomstig is van een vertrouwde bron, is mogelijk daadwerkelijk door een aanvaller geïnitieerd.

- Gebruik meervoudige authenticatie – Een van de meest waardevolle stukjes informatie die aanvallers zoeken, zijn gebruikersgegevens. Door multifactor-authenticatie te gebruiken, wordt uw account beschermd in het geval het systeem in gevaar komt. Imperva Login Protect is een eenvoudig te implementeren 2FA-oplossing die de accountbeveiliging van uw applicaties kan verhogen.

- Pas op voor verleidelijke aanbiedingen – Als een aanbieding te aantrekkelijk klinkt, denk dan twee keer na voordat u deze als feit accepteert. Door het onderwerp te googelen, kunt u snel bepalen of u te maken heeft met een legitiem aanbod of een valstrik.

- Houd uw antivirus- / antimalwaresoftware up-to-date: zorg ervoor dat automatische updates worden geactiveerd of maak er een gewoonte van om te downloaden de nieuwste handtekeningen elke dag als eerste. Controleer regelmatig of de updates zijn toegepast en scan uw systeem op mogelijke infecties.