Hoe u een wachtwoordbeleid voor een domein configureert

In dit artikel leert u hoe u het wachtwoordbeleid van het Active Directory-domein configureert.

U leert ook:

- Wat is het standaard wachtwoordbeleid voor het domein

- De instellingen voor wachtwoordbeleid begrijpen

- Wachtwoordbeleid het beste werkwijzen

- Het domeinwachtwoordbeleid wijzigen

Wat is het standaard domeinwachtwoordbeleid?

Standaard is Active Directory geconfigureerd met een standaarddomein wachtwoordbeleid. Dit beleid definieert de wachtwoordvereisten voor Active Directory-gebruikersaccounts, zoals wachtwoordlengte, leeftijd enzovoort.

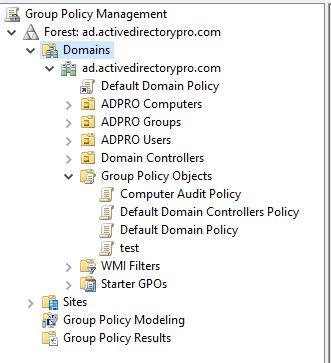

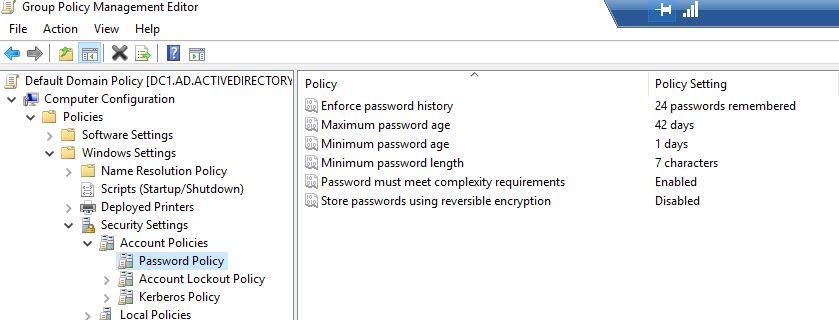

Dit wachtwoordbeleid wordt geconfigureerd door groepsbeleid en is gekoppeld aan de root van het domein. Volg deze stappen om het wachtwoordbeleid te bekijken:

1. Open de beheerconsole van het groepsbeleid

2. Vouw Domeinen, uw domein, en vervolgens groepsbeleidsobjecten uit.

3. Klik met de rechtermuisknop op het standaarddomeinbeleid en klik op bewerken

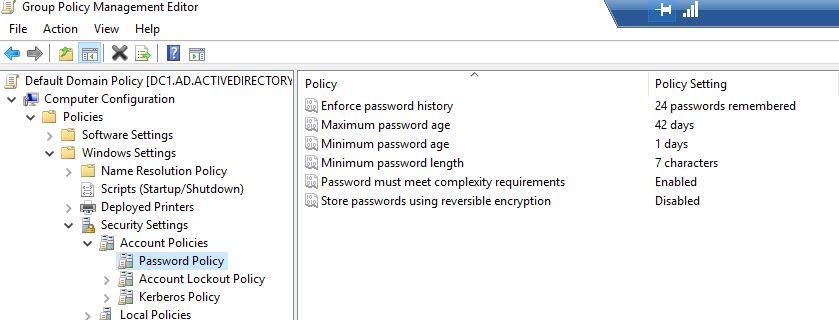

4. Navigeer nu naar Computerconfiguratie \ Beleid \ Windows-instellingen \ Beveiligingsinstellingen \ Accountbeleid \ Wachtwoordbeleid

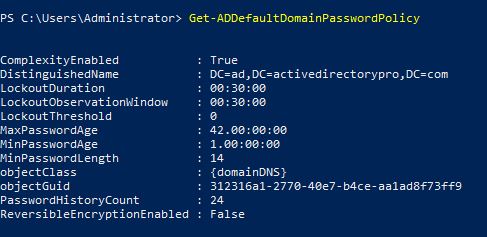

U kunt ook de standaard wachtwoordbeleid met Powershell met behulp van deze opdracht.

Get-ADDefaultDomainPasswordPolicy

Belangrijk: het standaard wachtwoordbeleid wordt toegepast op alle computers in het domein. Als u een ander wachtwoordbeleid wilt toepassen op een groep gebruikers, kunt u het beste een fijnmazig wachtwoordbeleid gebruiken. Maak geen nieuw groepsbeleidsobject en koppel het aan een OE, dit wordt niet aanbevolen.

Aanbevolen tool: Active Directory Cleanup Tool

Vind inactieve gebruikers en computers, houd AD veilig en schoon.

Download uw exemplaar van Active Directory Cleanup Tool

Instellingen voor wachtwoordbeleid begrijpen

Nu u weet hoe u het standaardwachtwoordbeleid van het domein kunt bekijken, laten we eens kijken bij de instellingen.

Wachtwoordgeschiedenis afdwingen:

Deze instelling bepaalt hoeveel unieke wachtwoorden moeten worden gebruikt voordat een oud wachtwoord opnieuw kan worden gebruikt. Als mijn huidige wachtwoord bijvoorbeeld “Th334goore0!” Is dan kan ik dat wachtwoord niet opnieuw gebruiken totdat ik mijn wachtwoord 24 keer heb gewijzigd (of op welk nummer het beleid ook is ingesteld). Deze instelling is handig zodat gebruikers niet steeds hetzelfde wachtwoord opnieuw gebruiken. De standaardinstelling is 24

Maximale wachtwoordleeftijd:

Deze instelling bepaalt hoe lang in dagen een wachtwoord kan worden gebruikt voordat het moet worden gewijzigd. De standaardinstelling is 42 dagen.

Minimum wachtwoord leeftijd

Deze instelling bepaalt hoe lang een wachtwoord moet worden gebruikt voordat het kan worden gewijzigd. De standaardinstelling is 1 dag

Minimale wachtwoordlengte

Deze instelling bepaalt hoeveel tekens een wachtwoord moet hebben. De standaardwaarde is 7. Dit betekent dat mijn wachtwoord minimaal 7 tekens moet bevatten.

Wachtwoord moet voldoen aan complexiteitsvereisten

Indien ingeschakeld, moeten wachtwoorden aan deze vereisten voldoen :

- Bevat niet de accountnaam van de gebruiker of delen van de volledige naam van de gebruiker die langer zijn dan twee opeenvolgende tekens

- Minimaal zes tekens lang zijn

- Conta in tekens uit drie van de volgende vier categorieën:

- Engelse hoofdletters (A t / m Z)

- Engelse kleine letters (a t / m z)

- 10 basiscijfers ( 0 t / m 9)

- Niet-alfabetische tekens (bijvoorbeeld!, $, #,%)

Dit wordt mogelijk gemaakt door standaard

Bewaar wachtwoorden met omkeerbare versleuteling

Deze instelling bepaalt of het besturingssysteem wachtwoorden opslaat met omkeerbare versleuteling. Dit is in wezen hetzelfde als het opslaan van de meest plantenversies van wachtwoorden. Dit beleid mag NOOIT worden ingeschakeld, tenzij u enkele zeer specifieke toepassingsvereisten heeft.

Best practices voor wachtwoordbeleid

Er zijn verschillende meningen hierover, dus ik ga naar twee bronnen verwijzen. Het wachtwoordbeleid van uw organisatie kan ook worden bepaald door nalevings- / regelgevingsvereisten zoals PCI / SOX / CJIS enzovoort.

Door Microsoft aanbevolen wachtwoordinstellingen

Deze instellingen zijn afkomstig uit de Security Compiance Toolkit van Microsoft. Deze toolkit biedt aanbevolen GPO-instellingen van Microsoft.

- Wachtwoordgeschiedenis afdwingen: 24

- Maximale wachtwoordduur: niet ingesteld

- Minimale wachtwoordleeftijd: niet ingesteld

- Minimaal wachtwoord lengte: 14

- Wachtwoord moet complex zijn: ingeschakeld

- Wachtwoorden opslaan met omkeerbare codering: uitgeschakeld

OPMERKING: Microsoft heeft het beleid voor het verlopen van wachtwoorden verwijderd te beginnen met de beveiligingsbasislijn van 1903. U kunt hier meer over lezen.

Ik denk dat dit een goede beslissing is, maar sommige organisaties zullen nog steeds specifieke richtlijnen moeten volgen (zoals PCI, SOX, CJIS). Hopelijk worden die binnenkort bijgewerkt.

CIS Benchmark wachtwoordinstellingen

Deze instellingen zijn afkomstig uit de CIS Benchmarks.Het centrum voor internetbeveiliging is een non-profitorganisatie die beveiligingsrichtlijnen en benchmarks ontwikkelt.

- Wachtwoordgeschiedenis afdwingen: 24

- Maximale wachtwoordduur: 60 dagen of minder

- Minimale wachtwoordduur: 1 of meer

- Minimale wachtwoordlengte: 14

- Wachtwoord moet complex zijn: ingeschakeld

- Wachtwoorden opslaan met omkeerbare codering: uitgeschakeld

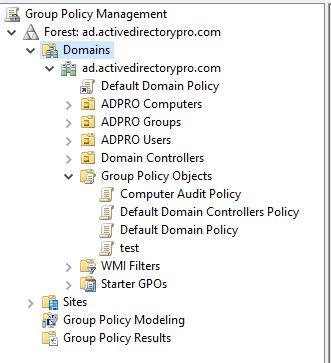

Standaarddomeinwachtwoordbeleid wijzigen

Om het wachtwoordbeleid te wijzigen, moet u het standaard domeinbeleid aanpassen.

1. Open de beheerconsole van het groepsbeleid

2. Vouw Domeinen, uw domein, en vervolgens groepsbeleidsobjecten uit.

3. Klik met de rechtermuisknop op het standaarddomeinbeleid en klik op bewerken

4. Navigeer nu naar Computerconfiguratie \ Beleid \ Windows-instellingen \ Beveiligingsinstellingen \ Accountbeleid \ Wachtwoordbeleid

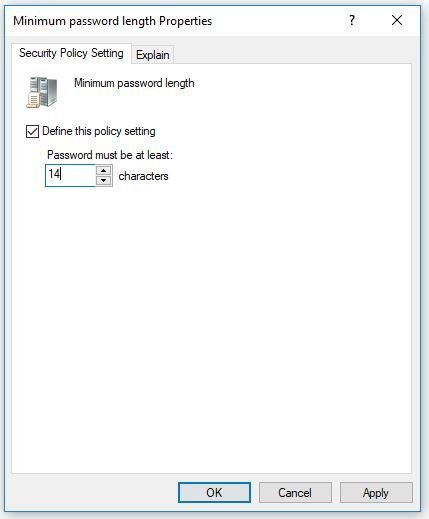

5. Dubbelklik nu op een van de instellingen om te bewerken. Ik zal bijvoorbeeld een kuiken verdubbelen op de minimale wachtwoordlengte.

Ik ga deze instelling wijzigen van 7 in 14 tekens en vervolgens op Toepassen klikken.

Dubbelklik op een andere wachtwoordbeleidsinstelling om te wijzigen.

Ik hoop dat je dit artikel leuk vond.

Heeft u nog vragen? Laat het me weten in de reacties hieronder.

Aanbevolen tool: SolarWinds Server & Application Monitor

![]()

Dit hulpprogramma is ontworpen om Active Directory en andere kritieke services zoals DNS & DHCP te bewaken. Het zal snel problemen met domeincontrollers opsporen, replicatiefouten voorkomen, mislukte aanmeldingspogingen volgen en nog veel meer.

Wat ik het leukste vind aan SAM is het gebruiksvriendelijke dashboard en de waarschuwingsfuncties. Het heeft ook de mogelijkheid om virtuele machines en opslag te bewaken.

Download hier uw gratis proefversie