ソーシャルエンジニアリング

ソーシャルエンジニアリングとは

ソーシャルエンジニアリングとは、人間とのやり取りを通じて行われるさまざまな悪意のある活動に使用される用語です。心理的操作を使用して、ユーザーをだましてセキュリティミスを犯したり、機密情報を提供したりします。

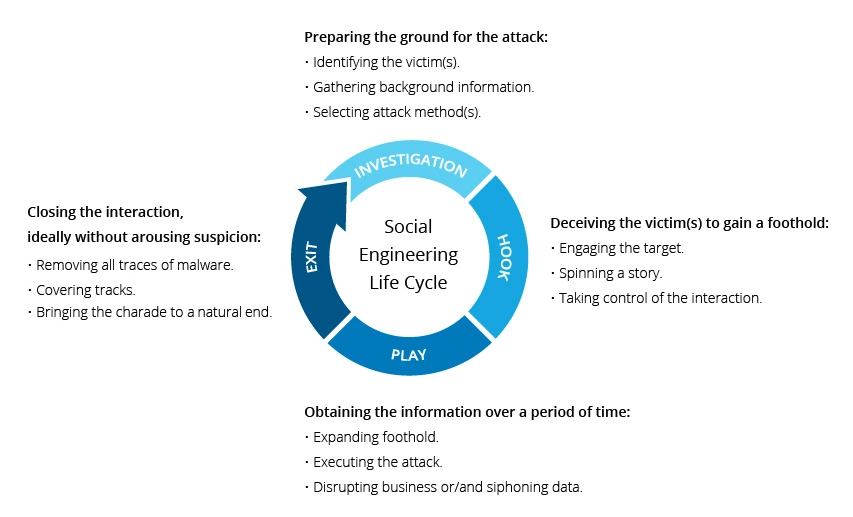

ソーシャルエンジニアリング攻撃は1つ以上のステップで発生します。加害者はまず、攻撃を続行するために必要な潜在的な侵入ポイントや脆弱なセキュリティプロトコルなど、必要な背景情報を収集するために、対象となる被害者を調査します。次に、攻撃者は被害者の信頼を得るために移動し、機密情報の公開や重要なリソースへのアクセスの許可など、セキュリティ慣行を破る後続のアクションに刺激を与えます。

ソーシャルエンジニアリング攻撃のライフサイクル

ソーシャルエンジニアリングを特に危険なものにしているのは、ソフトウェアやオペレーティングの脆弱性ではなく、人為的ミスに依存していることです。システム。正当なユーザーによるミスは予測がはるかに難しく、マルウェアベースの侵入よりも識別や阻止が困難です。

ソーシャルエンジニアリング攻撃の手法

ソーシャルエンジニアリング攻撃にはさまざまな形態があります。人間の相互作用が関係する場所ならどこでも実行できます。以下は、デジタルソーシャルエンジニアリング攻撃の最も一般的な5つの形態です。

餌付け

その名前が示すように、餌付け攻撃は、被害者の欲望や好奇心を刺激するという誤った約束を使用します。彼らはユーザーを罠に誘い込み、個人情報を盗んだり、システムにマルウェアを与えたりします。

最も邪悪な形の餌は、物理メディアを使用してマルウェアを分散させます。たとえば、攻撃者は餌(通常はマルウェアに感染したフラッシュドライブ)を、潜在的な被害者が確実に目にする可能性のある目立つ場所(バスルーム、エレベーター、対象企業の駐車場など)に置きます。餌は、会社の給与リストとして表示するラベルなど、本物の外観をしています。

被害者は好奇心から餌を拾い上げ、職場や自宅のコンピューターに挿入すると、自動マルウェアが発生します。システムへのインストール。

ベイティング詐欺は、必ずしも現実の世界で実行する必要はありません。オンライン形式のベイトは、悪意のあるサイトにつながる、またはユーザーにマルウェアに感染したアプリケーションのダウンロードを促す魅力的な広告で構成されています。

スケアウェア

スケアウェアには、被害者が誤報や架空の攻撃を受けていることが含まれます。脅威。ユーザーは自分のシステムがマルウェアに感染していると騙され、(加害者以外に)実際のメリットがないソフトウェアやマルウェア自体であるソフトウェアをインストールするように促します。スケアウェアは、欺瞞ソフトウェア、不正スキャナーソフトウェア、詐欺ウェアとも呼ばれます。

一般的なスケアウェアの例は、Webサーフィン中にブラウザに表示され、「あなたのコンピュータが有害なスパイウェアプログラムに感染している可能性があります。」ツール(マルウェアに感染していることが多い)のインストールを提案するか、コンピューターが感染する悪意のあるサイトに誘導します。

スケアウェアは、偽の警告を発するスパムメールでも配布されます。または、ユーザーに価値のない/有害なサービスを購入するように提案します。

口実

ここでは、攻撃者は巧妙に作成された一連の嘘を通じて情報を入手します。詐欺は、多くの場合、次のふりをする加害者によって開始されます。重要なタスクを実行するには、被害者からの機密情報が必要です。

攻撃者は通常、同僚、警察、銀行、税務当局、またはその他の権利を持つ人物になりすまして被害者との信頼関係を確立することから始めます。 -知る権限。口実は、被害者の身元を確認するために表面上必要な質問をし、それを通じて重要な個人データを収集します。

この詐欺を使用して、次のようなあらゆる種類の関連情報と記録が収集されます。社会保障番号、個人アドレス、 d電話番号、電話記録、スタッフの休暇日、銀行記録、さらには物理的なプラントに関連するセキュリティ情報。

フィッシング

最も人気のあるソーシャルエンジニアリング攻撃の種類の1つとして、フィッシング詐欺は、被害者に緊急性、好奇心、または恐怖感を与えることを目的とした電子メールおよびテキストメッセージキャンペーンです。次に、機密情報を明らかにしたり、悪意のあるWebサイトへのリンクをクリックしたり、マルウェアを含む添付ファイルを開いたりするように促します。

例として、オンラインサービスのユーザーに送信され、ポリシー違反が必要であることを警告する電子メールがあります。必要なパスワードの変更など、ユーザー側での即時アクション。これには、正規のバージョンと外観がほぼ同じである不正なWebサイトへのリンクが含まれており、疑いを持たないユーザーに現在の資格情報と新しいパスワードの入力を促します。フォームを送信すると、情報が攻撃者に送信されます。

フィッシングキャンペーンのすべてのユーザーに同一またはほぼ同一のメッセージが送信されるため、アクセスできるメールサーバーにとって、メッセージの検出とブロックがはるかに簡単になります。脅威共有プラットフォーム。

スピアフィッシング

これは、攻撃者が特定の個人または企業を選択する、より標的を絞ったフィッシング詐欺のバージョンです。次に、被害者の特性、職位、連絡先に基づいてメッセージを調整し、攻撃を目立たなくします。スピアフィッシングは、加害者に代わってはるかに多くの労力を必要とし、実行に数週間から数か月かかる場合があります。巧みに実行すると、検出がはるかに難しくなり、成功率が向上します。

スピアフィッシングのシナリオでは、攻撃者が組織のITコンサルタントになりすまして、1人以上の従業員にメールを送信する場合があります。コンサルタントが通常行うのとまったく同じように言葉で署名されているため、受信者はそれが本物のメッセージであると思い込ませます。このメッセージは、受信者にパスワードの変更を促し、攻撃者が認証情報を取得する悪意のあるページにリダイレクトするリンクを受信者に提供します。

ImpervaWebの方法をご覧くださいアプリケーションファイアウォールは、ソーシャルエンジニアリング攻撃に役立ちます。

ソーシャルエンジニアリングの防止

ソーシャルエンジニアは、好奇心や恐怖などの人間の感情を操作して、計画を実行し、犠牲者を引き寄せます。彼らの罠に。したがって、電子メールに不安を感じたり、Webサイトに表示されたオファーに惹かれたり、迷子のデジタルメディアに出くわしたりするときは、常に注意してください。注意を払うことで、デジタル領域で発生するほとんどのソーシャルエンジニアリング攻撃から身を守ることができます。

さらに、次のヒントは、ソーシャルエンジニアリングハッキングに関する警戒を強化するのに役立ちます。

- 疑わしいソースからの電子メールや添付ファイルを開かないでください–問題の送信者がわからない場合は、電子メールに返信する必要はありません。あなたが彼らを知っていて、彼らのメッセージに疑いを持っているとしても、電話やサービスプロバイダーのサイトから直接など、他のソースからのニュースをクロスチェックして確認してください。電子メールアドレスは常になりすましであることに注意してください。信頼できる送信元から送信されたとされる電子メールでさえ、実際には攻撃者によって開始された可能性があります。

- 多要素認証を使用する–攻撃者が求める最も価値のある情報の1つは、ユーザーの資格情報です。多要素認証を使用すると、システムが侵害された場合にアカウントを確実に保護できます。 Imperva Login Protectは、アプリケーションのアカウントセキュリティを強化できる、導入が簡単な2FAソリューションです。

- 魅力的なオファーに注意してください–オファーが魅力的すぎると思われる場合は、事実として受け入れる前によく考えてください。トピックをグーグルで検索すると、正当なオファーとトラップのどちらを扱っているかをすばやく判断できます。

- ウイルス対策/マルウェア対策ソフトウェアを最新の状態に保つ–自動更新が有効になっていることを確認するか、ダウンロードする習慣をつけます毎日最初に最新の署名。定期的に更新が適用されていることを確認し、システムをスキャンして感染の可能性を確認してください。