Ingegneria sociale

Che cosè lingegneria sociale

Lingegneria sociale è il termine utilizzato per una vasta gamma di attività dannose realizzate attraverso le interazioni umane. Utilizza la manipolazione psicologica per indurre gli utenti a commettere errori di sicurezza o a divulgare informazioni sensibili.

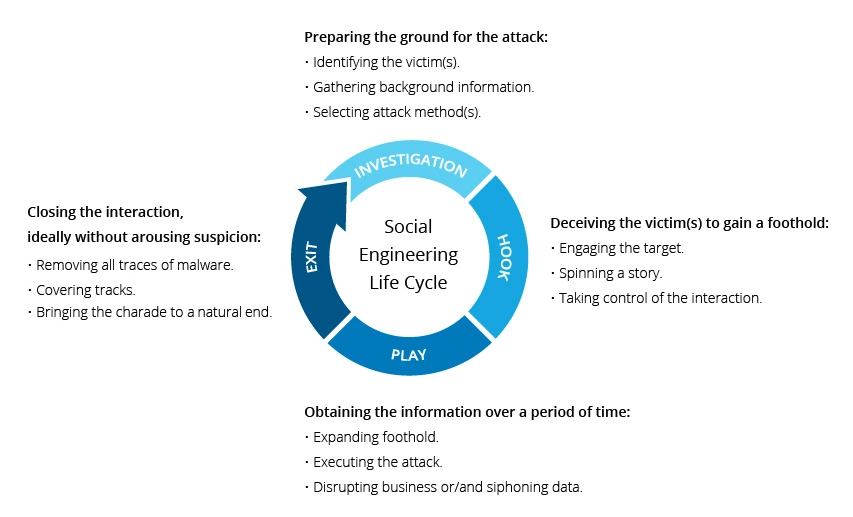

Gli attacchi di ingegneria sociale avvengono in uno o più passaggi. Un perpetratore indaga prima sulla vittima designata per raccogliere le informazioni di base necessarie, come potenziali punti di ingresso e protocolli di sicurezza deboli, necessari per procedere con lattacco. Quindi, laggressore si sposta per ottenere la fiducia della vittima e fornire stimoli per azioni successive che violano le pratiche di sicurezza, come rivelare informazioni sensibili o concedere laccesso a risorse critiche.

Ciclo di vita degli attacchi di ingegneria sociale

Ciò che rende lingegneria sociale particolarmente pericolosa è che si basa sullerrore umano, piuttosto che sulle vulnerabilità nel software e nel funzionamento sistemi. Gli errori commessi da utenti legittimi sono molto meno prevedibili, il che li rende più difficili da identificare e contrastare rispetto a unintrusione basata su malware.

Tecniche di attacco di ingegneria sociale

Gli attacchi di ingegneria sociale sono disponibili in molte forme diverse e può essere eseguito ovunque sia coinvolta linterazione umana. Quelle che seguono sono le cinque forme più comuni di attacchi di ingegneria sociale digitale.

Adescamento

Come suggerisce il nome, gli attacchi di esca usano una falsa promessa per stuzzicare lavidità o la curiosità di una vittima. Attirano gli utenti in una trappola che ruba le loro informazioni personali o infligge malware ai loro sistemi.

La forma più insultata di esca utilizza supporti fisici per disperdere il malware. Ad esempio, gli aggressori lasciano lesca, in genere unità flash infettate da malware, in aree evidenti in cui le potenziali vittime sono certe di vederle (ad esempio bagni, ascensori, il parcheggio di unazienda presa di mira). Lesca ha un aspetto autentico, come unetichetta che la presenta come lista dei salari dellazienda.

Le vittime raccolgono lesca per curiosità e la inseriscono in un computer di lavoro o di casa, provocando malware automatico installazione sul sistema.

Le truffe di esca non devono essere necessariamente eseguite nel mondo fisico. Le forme di esca online consistono in annunci allettanti che portano a siti dannosi o che incoraggiano gli utenti a scaricare unapplicazione infetta da malware.

Scareware

Lo scareware coinvolge le vittime bombardate da falsi allarmi e minacce. Gli utenti vengono ingannati pensando che il loro sistema sia infetto da malware, spingendoli a installare software che non ha alcun vantaggio reale (a parte lautore) o che è il malware stesso. Lo scareware è anche indicato come software di inganno, software di scansione canaglia e frode.

Un esempio di scareware comune sono i banner popup dallaspetto legittimo che appaiono nel tuo browser mentre navighi sul Web, visualizzando testo come “Il tuo il computer potrebbe essere infettato da programmi spyware dannosi. ” Offre di installare lo strumento (spesso infetto da malware) per te o ti indirizza a un sito dannoso in cui il tuo computer viene infettato.

Lo scareware viene anche distribuito tramite e-mail di spam che distribuisce avvisi fasulli, o fa offerte agli utenti per acquistare servizi inutili / dannosi.

Pretesting

Qui un aggressore ottiene informazioni attraverso una serie di bugie abilmente elaborate. La truffa è spesso iniziata da un autore che finge di ha bisogno di informazioni sensibili da una vittima in modo da svolgere un compito critico.

Laggressore di solito inizia stabilendo fiducia con la propria vittima impersonando colleghi, polizia, funzionari bancari e fiscali o altre persone che hanno diritto -per conoscere lautorità. Il pretexter pone domande apparentemente necessarie per confermare lidentità della vittima, attraverso la quale raccoglie dati personali importanti.

Usando questa truffa vengono raccolti tutti i tipi di informazioni e registrazioni pertinenti, come numeri di previdenza sociale, indirizzi personali e d numeri di telefono, tabulati telefonici, date delle ferie del personale, documenti bancari e persino informazioni sulla sicurezza relative a un impianto fisico.

Phishing

Essendo uno dei tipi di attacco di ingegneria sociale più diffusi, il phishing le truffe sono campagne di posta elettronica e messaggi di testo volte a creare un senso di urgenza, curiosità o paura nelle vittime. Quindi li induce a rivelare informazioni sensibili, fare clic su collegamenti a siti Web dannosi o aprire allegati che contengono malware.

Un esempio è une-mail inviata agli utenti di un servizio online che li avvisa di una violazione delle norme che richiede azione immediata da parte loro, come la modifica della password richiesta. Include un collegamento a un sito Web illegittimo, quasi identico in apparenza alla sua versione legittima, che richiede allutente ignaro di inserire le proprie credenziali attuali e la nuova password.Al momento dellinvio del modulo, le informazioni vengono inviate allattaccante.

Dato che i messaggi identici o quasi identici vengono inviati a tutti gli utenti nelle campagne di phishing, rilevarli e bloccarli è molto più facile per i server di posta che hanno accesso a piattaforme di condivisione delle minacce.

Spear phishing

Questa è una versione più mirata della truffa di phishing in base alla quale un utente malintenzionato sceglie individui o imprese specifici. Quindi adattano i loro messaggi in base alle caratteristiche, alle posizioni lavorative e ai contatti appartenenti alle loro vittime per rendere meno evidente il loro attacco. Lo spear phishing richiede uno sforzo molto maggiore da parte dellautore del reato e potrebbero essere necessarie settimane e mesi per riuscire. Sono molto più difficili da rilevare e hanno migliori percentuali di successo se eseguiti con abilità.

Uno scenario di spear phishing potrebbe coinvolgere un utente malintenzionato che, impersonando il consulente IT di unorganizzazione, invia une-mail a uno o più dipendenti. È redatto e firmato esattamente come fa normalmente il consulente, inducendo così i destinatari a pensare che sia un messaggio autentico. Il messaggio richiede ai destinatari di modificare la password e fornisce loro un collegamento che li reindirizza a una pagina dannosa in cui lattaccante ora acquisisce le loro credenziali.

Guarda come Imperva Web Application Firewall può aiutarti con gli attacchi di ingegneria sociale.

Prevenzione di ingegneria sociale

Gli ingegneri sociali manipolano i sentimenti umani, come la curiosità o la paura, per attuare schemi e attirare le vittime nelle loro trappole. Pertanto, fai attenzione ogni volta che ti senti allarmato da une-mail, attratto da unofferta visualizzata su un sito Web o quando ti imbatti in media digitali vaganti che mentono. Essere vigili può aiutarti a proteggerti dalla maggior parte degli attacchi di ingegneria sociale che avvengono nel regno digitale.

Inoltre, i seguenti suggerimenti possono aiutarti a migliorare la tua vigilanza in relazione agli attacchi di ingegneria sociale.

- Non aprire email e allegati da fonti sospette: se non conosci il mittente in questione, non è necessario che tu risponda a unemail. Anche se li conosci e sei sospettoso riguardo al loro messaggio, controlla e conferma le notizie da altre fonti, ad esempio via telefono o direttamente dal sito di un fornitore di servizi. Ricorda che gli indirizzi email vengono sempre falsificati; persino une-mail presumibilmente proveniente da una fonte attendibile potrebbe essere stata effettivamente avviata da un utente malintenzionato.

- Utilizza lautenticazione a più fattori: una delle informazioni più preziose che gli aggressori cercano sono le credenziali dellutente. Lutilizzo dellautenticazione a più fattori aiuta a garantire la protezione del tuo account in caso di compromissione del sistema. Imperva Login Protect è una soluzione 2FA facile da implementare che può aumentare la sicurezza dellaccount per le tue applicazioni.

- Fai attenzione alle offerte allettanti: se unofferta sembra troppo allettante, pensaci due volte prima di accettarla come un dato di fatto. Cercare su Google largomento può aiutarti a determinare rapidamente se hai a che fare con unofferta legittima o una trappola.

- Mantieni aggiornato il tuo software antivirus / antimalware: assicurati che gli aggiornamenti automatici siano attivi o prendi labitudine di scaricare le ultime firme come prima cosa ogni giorno. Controllare periodicamente per assicurarsi che gli aggiornamenti siano stati applicati ed eseguire la scansione del sistema per possibili infezioni.