Társadalmi mérnöki munkák

Mi a szociális mérnöki munka

A társadalmi mérnöki kifejezés az emberi interakciók révén végrehajtott rosszindulatú tevékenységek széles körére használatos. Pszichológiai manipulációval arra készteti a felhasználókat, hogy biztonsági hibákat kövessenek el vagy érzékeny információkat adjanak át.

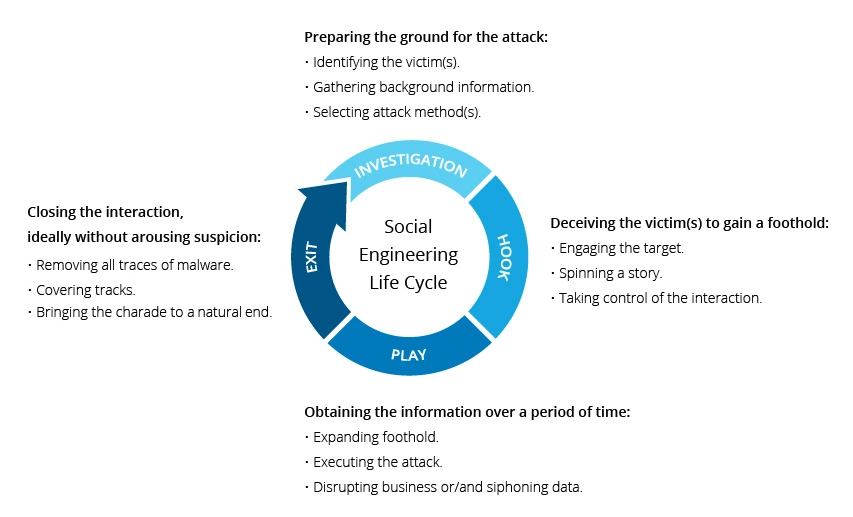

A szociális mérnöki támadások egy vagy több lépésben történnek. Az elkövető először megvizsgálja a szándékolt áldozatot, hogy összegyűjtse a támadás folytatásához szükséges háttérinformációkat, például a lehetséges belépési pontokat és a gyenge biztonsági protokollokat. Ezután a támadó elnyeri az áldozat bizalmát, és ösztönzést nyújt a biztonsági gyakorlatokat megsértő későbbi tevékenységekhez, például bizalmas információk feltárásához vagy a kritikus erőforrásokhoz való hozzáférés biztosításához.

Társadalmi mérnöki támadás életciklusa

A társadalmi mérnököt különösen veszélyesvé teszi, hogy az emberi hibákra támaszkodik, nem pedig a szoftverek és az üzemeltetés sebezhetőségére. rendszerek. A törvényes felhasználók által elkövetett hibák sokkal kevésbé kiszámíthatóak, így nehezebben azonosíthatók és megakadályozhatók, mint egy rosszindulatú programon alapuló behatolás.

Társadalmi mérnöki támadási technikák

A társadalmi mérnöki támadások sokféle formában fordulnak elő. és bárhol elvégezhető, ahol emberi interakcióról van szó. Az alábbiakban bemutatjuk a digitális társadalmi mérnöki támadások öt leggyakoribb formáját.

Csali

Ahogy a neve is mutatja, a csalástámadások hamis ígéretet alkalmaznak az áldozat mohóságának vagy kíváncsiságának felkeltésére. Olyan csapdába csalogatják a felhasználókat, amelyek ellopják személyes adataikat, vagy rosszindulatú programokat okoznak rendszereiknek. Például a támadók olyan szembetűnő területeken hagyják el a csalit – általában rosszindulatú programokkal fertőzött flash meghajtókat -, ahol a potenciális áldozatok biztosan látják őket (például fürdőszobákban, liftekben, egy megcélzott vállalat parkolójában). A csali hiteles megjelenést mutat, például egy címke, amely a vállalat bérszámfejtési listájaként mutatja be.

Az áldozatok kíváncsiságból veszik fel a csalit, és behelyezik azt egy munkahelyi vagy otthoni számítógépbe, ami automatikus rosszindulatú programot eredményez. telepítés a rendszerre.

A csalási csalásokat nem feltétlenül kell végrehajtani a fizikai világban. A csalás online formái csalogató reklámokból állnak, amelyek rosszindulatú webhelyekhez vezetnek, vagy arra ösztönzik a felhasználókat, hogy töltsenek le rosszindulatú programokkal fertőzött alkalmazásokat. fenyegetések. A felhasználókat megtévesztik, ha azt gondolják, hogy rendszerüket rosszindulatú programok fertőzik meg, ami arra készteti őket, hogy telepítsenek olyan szoftvereket, amelyeknek nincs valódi haszna (az elkövető kivételével), vagy maga a rosszindulatú program. A rémprogramokat megtévesztő szoftvereknek, szélhámos szkenner szoftvereknek és csalóprogramoknak is nevezik.

Gyakori példa a rémprogramokra a legális megjelenésű felugró szalaghirdetések, amelyek a böngészőben megjelennek az interneten való böngészés közben, és olyan szöveget jelenítenek meg, mint például: a számítógép káros kémprogramokkal fertőzött lehet. ” Vagy felajánlja az eszköz (gyakran rosszindulatú programokkal fertőzött) telepítését az Ön számára, vagy egy rosszindulatú webhelyre irányít, ahol a számítógép megfertőződik.

A rémprogramokat spam e-mailben is terjesztik, amelyek hamis figyelmeztetéseket jeleznek, vagy ajánlatokat tesz a felhasználók számára értéktelen / ártalmas szolgáltatások vásárlására.

Előrehaladás

Itt a támadó ügyesen kidolgozott hazugságok sorozatával szerez információkat. Az átverést gyakran egy tettes kezdeményezi, aki úgy tesz, mintha érzékeny információkra van szükségük egy áldozattól a kritikus feladat végrehajtása érdekében.

A támadó általában azzal kezdi, hogy bizalmat teremtenek áldozatával azáltal, hogy munkatársainak, rendőrségének, banki és adóügyi tisztviselőinek vagy más, jogosult személyeknek adja fel magát. – a hatóság megismerése. Az ürügy olyan kérdéseket tesz fel, amelyek látszólag szükségesek az áldozat személyazonosságának megerősítéséhez, és amelyek révén fontos személyes adatokat gyűjtenek.

Mindenféle releváns információt és nyilvántartást gyűjtenek ezen átverés segítségével, mint pl. társadalombiztosítási számok, személyes címek an d telefonszámok, telefonszámok, alkalmazottak nyaralási dátumai, banki nyilvántartások és akár egy fizikai üzemhez kapcsolódó biztonsági információk.

Adathalászat

Az egyik legnépszerűbb social engineering támadástípusként az adathalászat a csalások olyan e-mailes és sms-kampányok, amelyek sürgősség, kíváncsiság vagy félelem érzetét keltik az áldozatokban. Ezután bizalmas információk felfedésére, rosszindulatú webhelyekre mutató hivatkozásokra kattintva vagy rosszindulatú programokat tartalmazó mellékletek megnyitására ösztönzi őket.

Példa erre egy online szolgáltatás felhasználóinak küldött e-mail, amely figyelmezteti őket egy olyan irányelvsértésre, amely megköveteli. azonnali intézkedés részükről, például szükséges jelszóváltás. Tartalmaz egy illegitim webhelyre mutató linket – megjelenésében majdnem megegyezik annak törvényes verziójával -, amely arra kéri a gyanútlan felhasználót, hogy adja meg jelenlegi hitelesítő adatait és új jelszavát.Az űrlap elküldésével az információkat elküldik a támadónak.

Tekintettel arra, hogy azonos vagy közel azonos üzeneteket küldünk az adathalász kampányok összes felhasználójának, azok felderítése és blokkolása sokkal könnyebb azoknak a levelezőszervereknek, akik hozzáférnek fenyegetésmegosztó platformok.

Spear adathalászat

Ez az adathalász átverés célzottabb verziója, amelynek során a támadó konkrét egyéneket vagy vállalkozásokat választ. Ezután az áldozataik jellemzői, munkakörük és kapcsolataik alapján alakítják üzeneteiket, hogy támadásuk kevésbé szembetűnő legyen. A lándzsás adathalászathoz sokkal több erőfeszítésre van szükség az elkövető nevében, és hetekig, hónapokig is eltarthat a kihúzása. Sokkal nehezebb észlelni őket, és jobb sikerességi rátájuk van, ha ügyesen végzik őket.

A lándzsás adathalász forgatókönyvbe beletartozhat egy támadó, aki a szervezet informatikai tanácsadójának megszemélyesítve e-mailt küld egy vagy több alkalmazottnak. Pontosan úgy van megfogalmazva és aláírva, ahogy a tanácsadó szokta, ezzel megtévesztve a címzetteket, hogy azt gondolják, hogy ez egy hiteles üzenet. Az üzenet arra kéri a címzetteket, hogy változtassák meg a jelszavukat, és olyan linket ad nekik, amely átirányítja őket egy rosszindulatú oldalra, ahol a támadó mostantól rögzíti a hitelesítő adataikat. Az alkalmazás tűzfala segítséget nyújthat a szociális mérnöki támadásokban.

Társadalmi mérnöki prevenció

A szociális mérnökök manipulálják az emberi érzéseket, például kíváncsiságot vagy félelmet, sémák végrehajtása és áldozatok felhívása érdekében csapdájukba. Ezért legyen óvatos, amikor riasztja magát egy e-mail, vonzza egy weboldalon megjelenő ajánlat, vagy amikor kóbor digitális médiára bukkan. Az éberség segít megvédeni magát a legtöbb digitális mérnöki támadással szemben.

Ezenkívül az alábbi tippek javíthatják éberségüket a szociális mérnöki csapásokkal kapcsolatban.

- Ne nyisson meg gyanús forrásokból származó e-maileket és mellékleteket – Ha nem ismeri a szóban forgó feladót, akkor nem kell válaszolnia egy e-mailre. Még akkor is, ha ismeri őket, és gyanakszik az üzenetükre, ellenőrizze és erősítse meg a híreket más forrásokból, például telefonon vagy közvetlenül a szolgáltató webhelyén. Ne feledje, hogy az e-mail címek állandóan hamisak; még egy állítólag megbízható forrásból származó e-mailt is valószínűleg egy támadó kezdeményezett.

- Többtényezős hitelesítés használata – A támadók által keresett egyik legértékesebb információ a felhasználói hitelesítő adatok. A többtényezős hitelesítés használatával biztosíthatja fiókja védelmét a rendszer veszélyeztetése esetén. Az Imperva Login Protect egy könnyen telepíthető 2FA megoldás, amely növelheti alkalmazásai fiókjának biztonságát.

- Vigyázzon a csábító ajánlatokkal – Ha egy ajánlat túl csábítóan hangzik, gondold át kétszer, mielőtt elfogadnád tényként. A téma keresése Google segítségével gyorsan megállapíthatja, hogy törvényes ajánlattal vagy csapdával van-e dolga.

- Tartsa naprakészen a vírusirtó / kártevőirtó szoftvert – Győződjön meg arról, hogy az automatikus frissítések bekapcsolódtak, vagy szokássá tegye a letöltést a legfrissebb aláírások minden nap. Rendszeresen ellenőrizze, hogy a frissítéseket alkalmazták-e, és ellenőrizze a rendszeren a lehetséges fertőzéseket.